QQKEY盜號木馬新型變種溯源分析

報告編號: B6-2018-060801

報告來源: 360CERT

報告作者: 360CERT

更新日期: 2018-06-08

前言

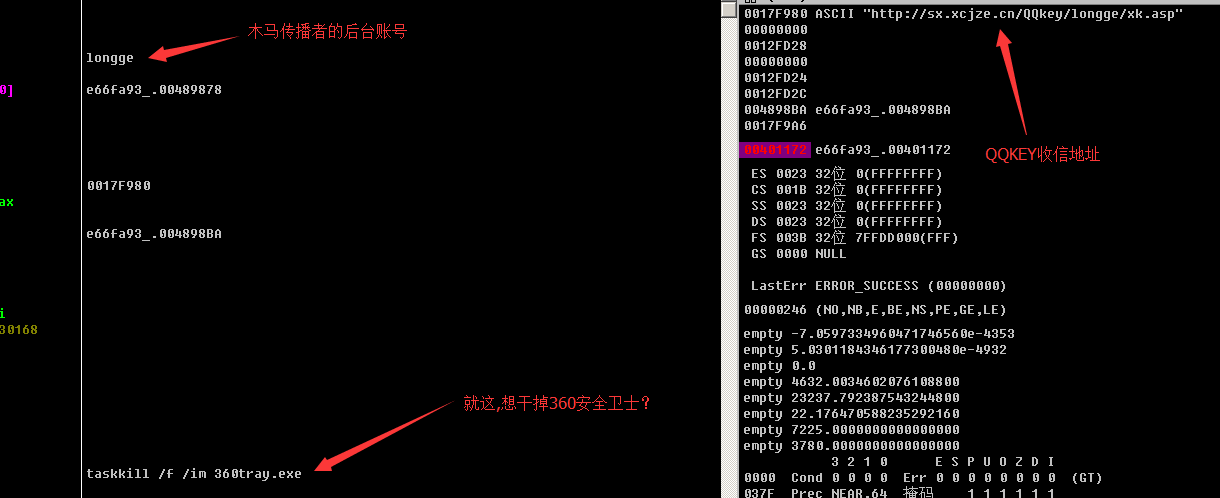

近日360CERT監測到一種可以免殺市面上幾乎所有主流殺軟的QQKEY盜號木馬變種,并且木馬作者公然在國內搭建網站對外銷售此木馬,360CERT在收到木馬變種后第一時間對該樣本進行分析。

(上圖:木馬作者官網圖片)

木馬分析

根據我們捕獲到的樣本發現,該盜號木馬相比以前發現的盜號木馬功能相對要全面一些:

(上圖:木馬初始化階段)

在啟動程序的時候根據木馬傳播者的后臺賬號生成QQKEY收信地址,并且使用taskkill命令結束360安全衛士進程。

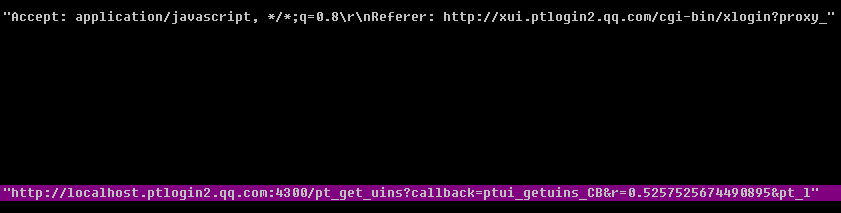

(上圖:獲取當前電腦已登錄的QQ)

該木馬獲取QQKEY的方式與此前發現的沒有改變,依舊還是通過QQ快速登錄的邏輯漏洞獲取。

臨時解決辦法:木馬將獲取QQKEY的網頁端口固定在4300,可以嘗試多登錄幾個QQ,然后關閉第一次登陸的QQ,使后續登陸的QQ快速登錄服務改到4301-4310端口即可。

溯源分析

(上圖:域名WHIOS信息)

事后,我們根據該木馬的C&C地址查詢了一下域名WHIOS信息,得知:

聯系人:劉千儀 聯系郵箱:649484636@qq.com 手機號:17602394355 QQ號:649484636

不過后續我們查詢了一下域名信息修改記錄得知:該域名應該是已備案域名二手過戶而來,姓名與備案信息可能不真實。

(上圖:格子網店信息)

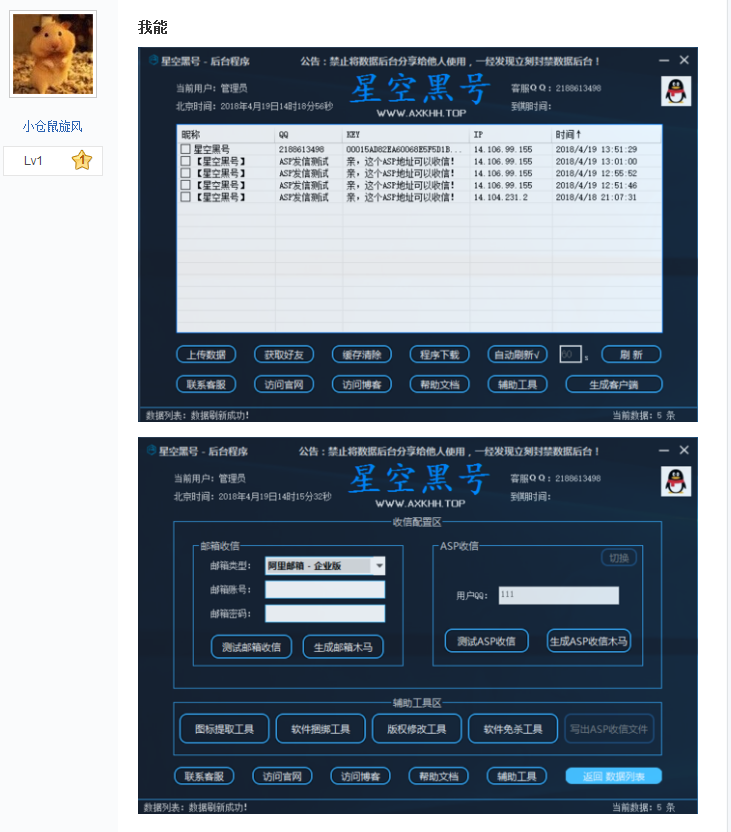

(上圖:百度貼吧信息)

根據QQ號,我們在搜索引擎搜索到該木馬作者在百度貼吧、格子網店等等公布過自己的聯系方式:

手機:13883208351 百度貼吧賬號:小倉鼠旋風

原來貼吧也是他推廣銷售木馬的一種渠道。

(上圖:木馬官網聯系信息)

我們通過官網發現了他用于銷售推廣木馬的專用QQ小號及QQ群。

(上圖:QQ群公告)

(上圖:群成員信息)

我們創建了一個QQ小號加群后發現:

文件下載:gulang002 售后處理郵箱:opsh15@163.com

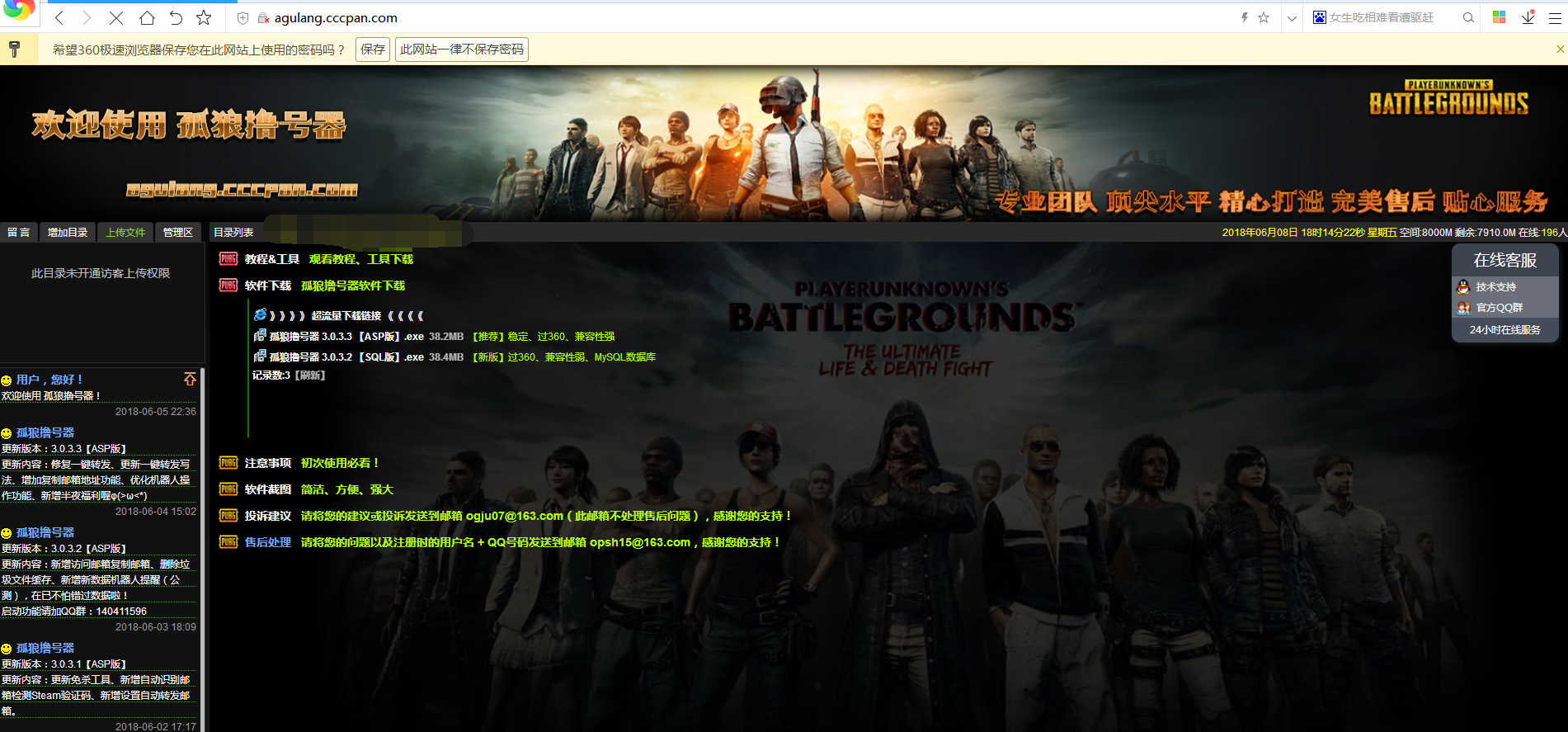

(上圖:網盤信息)

我們發現他的網盤內包含有兩個生成器:ASP版、MYSQL版,同時后面跟著廣告信誓旦旦的說能過360,且網盤在線人數還不低。

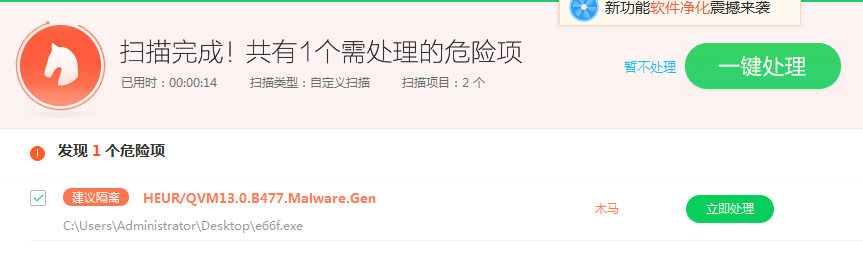

(上圖:360安全衛士查殺)

但是我去驗證了一下所謂能過360的說法,結果讓我非常失望,被360安全大腦的QVM引擎給查殺了。

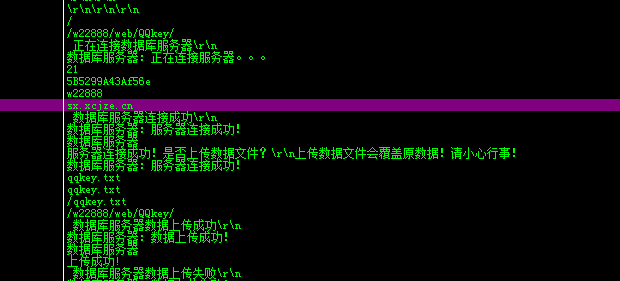

(上圖:軟件內FTP連接信息)

我們下載了他的ASP版看了一下,脫殼后發現他的字符串中竟然帶有網站的FTP連接信息:

FTP: sx.xcjze.cn

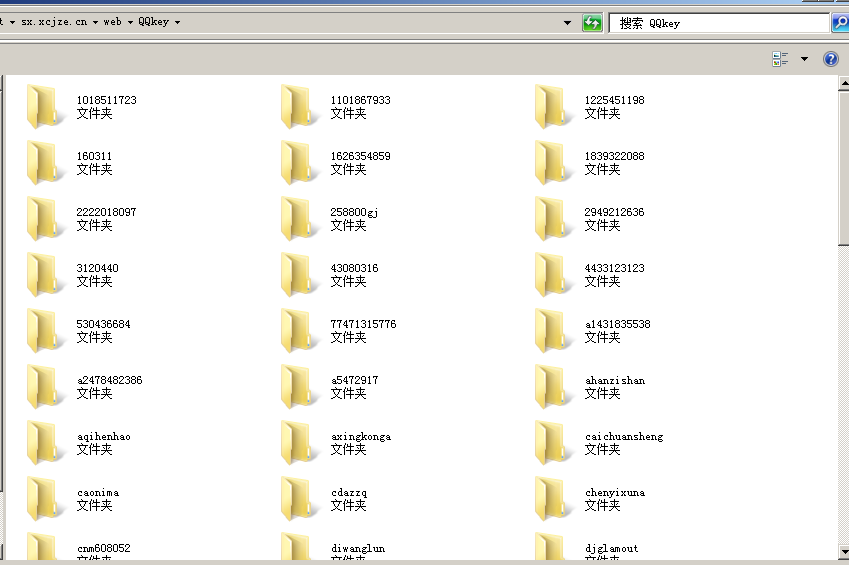

(上圖:FTP中QQKEY目錄)

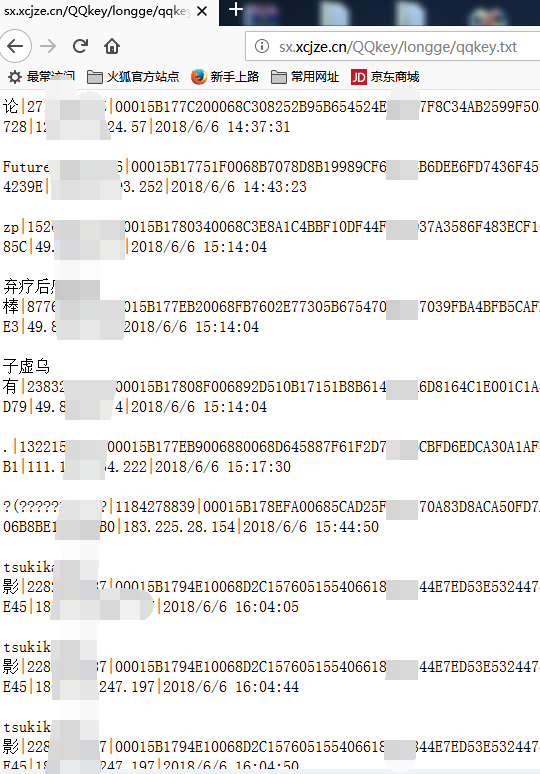

(上圖:部分QQKEY信息)

我們驗證了該連接信息的準確性,并且發現該QQKEY目錄內包含有以木馬生成器登陸賬戶名命名。

點開其中一個目錄的QQKEY.TXT后發現里面包含有各種QQKEY信息。

后話

根據上面分析我們得知目前在國內滋生的盜號產業十分猖獗,并且他們的手段僅僅只是HTTP GET而已,一般情況下AV都會將這種行為給忽略,所以此類木馬做免殺非常容易。

|