在F5實驗室最新發布的物聯網安全報告中,分析了2018年1月至6月期間全球物聯網(IoT)設備受攻擊的數據,涵蓋物聯網設備使用的主流服務和20個端口的分析數據。

以下是從2018年1月1日到6月30日基于收集的數據得出的結果概要:

1、物聯網設備已成為網絡惡意活動的頭號目標,受到的攻擊數量遠超Web和應用程序服務器、電子郵件服務器和數據庫。

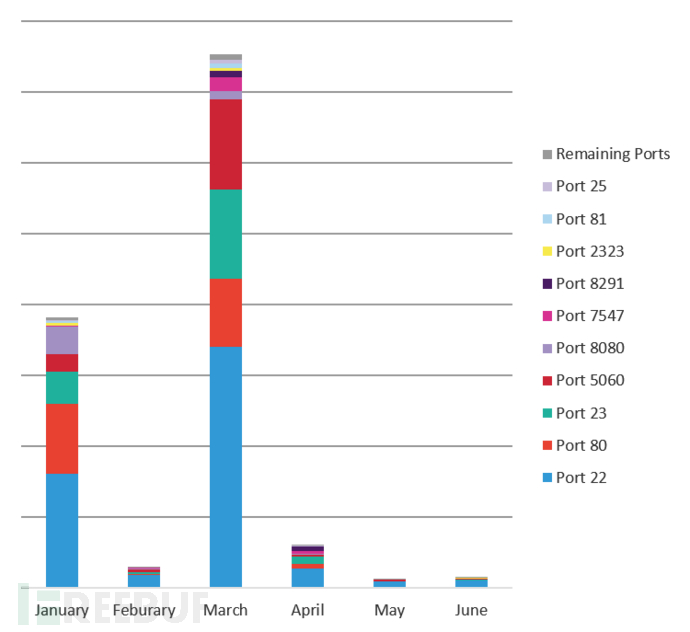

2、遠程登陸攻擊占比下降,原因在于通過23端口監聽的物聯網設備已被Thingbot僵尸網絡移除。

3、今年3月,針對每個受監聽端口的攻擊流量劇增。基于對攻擊流量的解析,其中84%來自電信運營商,因此可推測電信運行商掌握的物聯網設備中有不少已被僵尸網絡感染。

4、針對物聯網設備的攻擊類型,SSH爆破攻擊排第一,其次是遠程登陸。

5、來自伊朗和伊拉克的IP地址首次進入攻擊IP地址列表前50名。

6、攻擊IP地址列表前50名都是新面孔,在上一篇報告中前50個攻擊IP中74%曾經出現過。也就是說,之前受感染的設備可能被全部清理了。

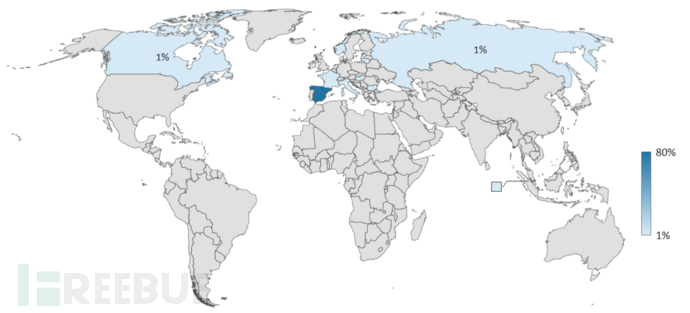

7、西班牙是受攻擊最嚴重的國家,受攻擊的數量占比高達80%。在過去一年半的時間里,西班牙一直是“穩坐第一”。顯然,西班牙的物聯網安全存在基礎性和結構性的問題。

8、巴西、中國、日本、波蘭和美國是主要的攻擊來源國。

概述

F5實驗室在2018年上半年共監控到13個物聯網僵尸網絡,2016年為9個,2017年為6個,僵尸網絡形成的增速驚人。F5實驗室監控僵尸網絡中的設備類型、感染途徑、以及發現手段,以下是這13個僵尸網絡的概況:

VPN Filter:收集用戶憑據,安裝網絡嗅探器以監控ICS協議,最后安裝tor節點。

Wicked:目標對象為SOHO路由器、CCTV和DVR,安裝SORA和OWARI,兩者都是提供“租用服務”的僵尸網絡。

Roaming Mantis:寄生在Wi-Fi路由器以及Android和iOS手機,并在受感染的設備上進行DNS劫持和地雷加密貨幣。

Omni:危害GPON家用路由器,用于加密或DDoS攻擊。

UPnProxy:掃描SOHO路由器并安裝可繞過訪問控制的代理服務器,之后發起:垃圾郵件和網絡釣魚活動;點擊欺詐;賬戶接管和信用卡欺詐;DDoS攻擊;安裝其他僵尸網絡;分發惡意軟件。

OWARI:接管SOHO路由器,作為多用僵尸網絡“服務”出租。

SORA:接管SOHO路由器,作為多用僵尸網絡“服務”出租。

DoubleDoor:目標對象為受瞻博網絡家庭防火墻保護的SOHO路由器,可在目標設備上安裝代理服務器,發起多種類型的攻擊。

OMG:接管SOHO路由器、無線IP攝像機和DVR,安裝代理服務器,可發起多種類型的攻擊。

JenX:入侵SOHO路由器和無線芯片組,發起DDoS攻擊。JenX是一種DDoS-for-Hire服務,以20美元的價格提供300Gbps攻擊。

Hide’n Seek:接管IP攝像機,能夠發起的攻擊類型目前未知。

Pure Masuta:目標對象為家用路由器,能夠發起的攻擊類型目前未知。

Masuta:接管家用路由器并發動DDoS攻擊。

受感染數量最多的物聯網設備依次為SOHO路由器、IP攝像機、DVR和CCTV。

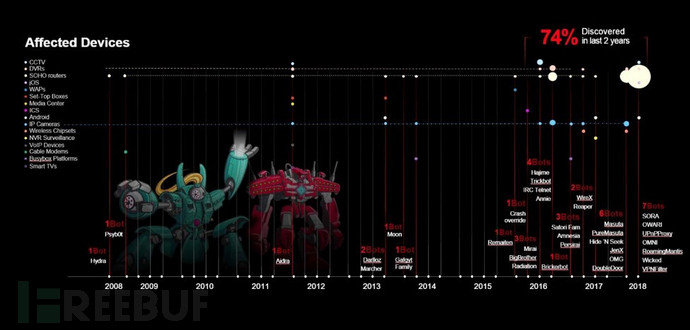

圖1:過去10年僵尸網絡感染的設備類型分布

以往物聯網僵尸網絡最常見的攻擊類型是對目標對象發起DDoS,在2018年形勢發生了變化。僵尸網絡的掌控者開始轉向DDoS多用途攻擊“服務”的出租,安裝代理服務器用于發動指定類型的惡意攻擊,安裝節點和數據包嗅探器發起PDoS攻擊,DNS劫持、憑證收集、憑證填充和欺詐木馬等惡意活動。

圖2:在過去10年中,物聯網僵尸網絡發起的惡意活動類型分布

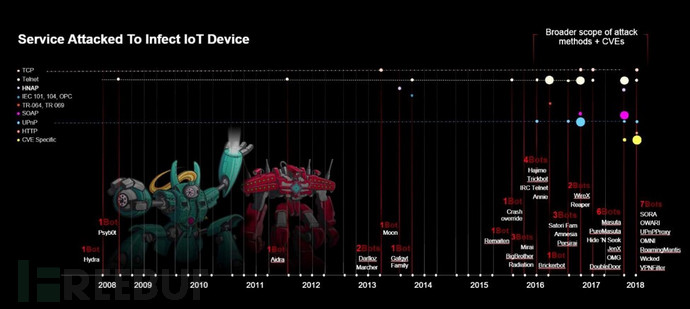

構建物聯網僵尸網絡的主流方法是在互聯網上對全球范圍內的設備進行,查找開放的遠程服務,比如說物聯網領域專用的HNAP、UPnP、SOAP、CVE,以及一些TCP端口。

圖3:過去10年中,感染方式分布

研究報告指出,蜂窩物聯網網關與傳統的有線和無線物聯網設備一樣脆弱,尤其是物聯網基礎設施與物聯網設備都很容易受到身份驗證攻擊。報告指出,62%的被測設備易受基于弱密碼和默認憑證的遠程訪問攻擊。這些設備被用于構建帶外網絡、創建網絡后門、進行網絡間諜活動、實施中間人攻擊、DNS劫持等。

“最受歡迎”的物聯網設備端口前20名

服務

端口

物聯網設備類型

SSH

22

多種物聯網設備類型

HTTP

80

主要是網絡應用程序,也包括常見的物聯網設備、ICS和游戲控制器

遠程登陸

23

所有

SIP

5060

VoIP電話、視頻會議設備

HTTP_Alt

8080

SOHO路由器、智能噴淋設備、ICS R069

7547

SOHO路由器、網關、CCTV

應用

8291

SOHO路由器

Telnet

2323

所有

HTTP

81

Wi-Fi攝像頭

SMTP

25

Wi-Fi攝像頭、游戲機

Rockwell

2222

ICS

HTTP_Alt

8081

硬盤錄像機

WSP

9200

無線接入點

HTTP_Alt

8090

網絡攝像頭

UPnP

52869

無線芯片組

應用

37777

硬盤錄像機

UPnP

37215

SOHO路由器

應用

2332

蜂窩網關

Rockwell

2223

ICS

Secure SIP

5061

VoIP電話、視頻會議設備

大多數物聯網設備已從Telnet轉為使用SSH進行遠程管理,而SOHO路由器、電視機、游戲機和ICS等物聯網設備已經使用80端口很久了。智能電視和游戲機會定期啟動網絡服務器,使用UPnP管理自動打開SOHO路由器或防火墻的端口。Radiation、Reaper和Wicked均瞄準了HTTP協議的80、81和8080端口。

圖4:受攻擊數量最多的20個IoT設備端口的時間分布

十大攻擊目標國家和地區

西班牙自2017年第一季度以來一直穩坐物聯網惡意活動“最受歡迎的”目標國家,2018年1月1日至6月30日期間遭到的攻擊流量占比高達80%,該數據直接反映出西班牙物聯網資產的脆弱程度。

圖5:十大攻擊目標國家和地區

在過去一年半的時間里,匈牙利在受攻擊最多的國家中也占據了一席之地。排在前三位的其他國家是美國、俄羅斯和新加坡。

表2:過去兩年中前10個攻擊目的地國家

十大攻擊源國家和地區

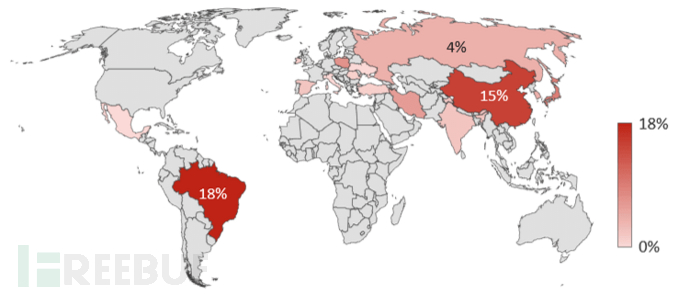

2018年1月1日至6月30日期間,來自巴西的流量最多,該總攻擊流量的18%,這可能與前段事件巴西國內大量路由器遭到劫持有關。排在巴西之后的是我國。

圖6:十大攻擊源國家

來自日本的攻擊流量從2017年第三季度和第四季度的占總攻擊流量的1%大幅上升到2018年第一季度和第二季度總攻擊流量的9%。波蘭和伊朗的2018年第一季度和第二季度數據也值得關注,在過去的兩年半中,這兩個國家僅排在前十名上下,這兩個國家在2017年第一季度和第二季度中發起的攻擊占比不到1%。

表3:過去兩年中排名前10位的攻擊來源國家和地區

排名前50的攻擊IP地址

以下排名前50的攻擊IP地址按攻擊流量由高到底排列。該列表中的所有 IP地址都是新出現的。這種情況有幾種可能:以前受感染設備被全網清理;新的頂級玩家興起;被監控設備的所有者將惡意活動轉移到了新系統。

這一時期最明顯的變化是來自伊朗和伊拉克的IP地址數量激增。

編號

IP地址

IP所有者

行業

國家

ASN

1

185.140.242.49

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

2

185.140.242.96

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

3

185.140.242.81

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

4

185.140.243.12

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

5

185.140.100.233

Daniel Wojda trading as Netservice

電信/ ISP

波蘭

AS203272

6

185.140.102.190

Daniel Wojda trading as Netservice

電信/ ISP

波蘭

AS203272

7

185.140.243.95

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

8

185.140.100.120

Daniel Wojda trading as Netservice

電信/ ISP

波蘭

AS203272

9

185.140.101.69

Daniel Wojda trading as Netservice

電信/ ISP

波蘭

AS203272

10

167.99.83.206

DigitalOcean,LLC

主機

聯合王國

AS14061

11

185.140.100.9

Daniel Wojda trading as Netservice

電信/ ISP

波蘭

AS203272

12

185.140.241.64

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

13

163.177.152.14

中國聯通廣東IP網絡

電信/ ISP

中國

AS136959

14

218.63.110.81

中國電信-YN

電信/ ISP

中國

AS4134

15

185.140.103.228

Daniel Wojda trading as Netservice

電信/ ISP

波蘭

AS203272

16

185.140.192.41

Layth Zuhair Zahid

未知

伊拉克

AS203257

17

185.140.243.111

Farakam Rayan Kish Co. (Ltd.)

電信/ ISP

伊朗

AS56815

18

185.140.192.9

Layth Zuhair Zahid

未知

伊拉克

AS203257

19

103.51.35.206

Sky Tele Ventures

電信/ ISP

印度

AS133972

20

185.140.101.5

|